<目次>

(1) Azure Firewallの設定手順のご紹介

(1-1) Azure Firewallとは?

(1-2) Azure Firewallの設定・疎通の流れ

テスト概要

STEP0:事前準備(Azureの仮想マシン/仮想ネットワーク作成)

STEP1:Firewall用のサブネットの準備

STEP2:Firewallリソースの作成

STEP3:デフォルトルートの作成(Firewallへのリダイレクト)

STEP4:ルールの設定

STEP5:疎通テスト

(1) Azure Firewallの設定手順のご紹介

(1-1) Azure Firewallとは?

下記記事にてAzure Firewallの概要と、主要な3種類のルール設定(NATルール/ネットワークルール/アプリケーションルール)について紹介しているので、概要を抑えたい方はご参照頂けたらと思います。

(1-2) Azure Firewallの設定・疎通の流れ

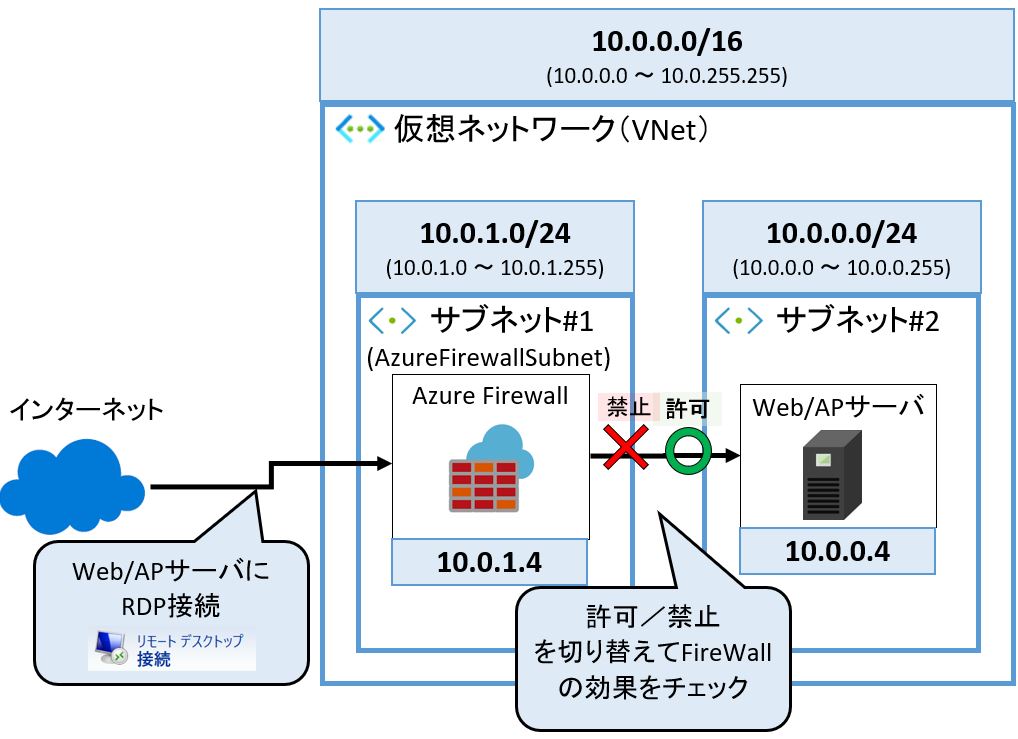

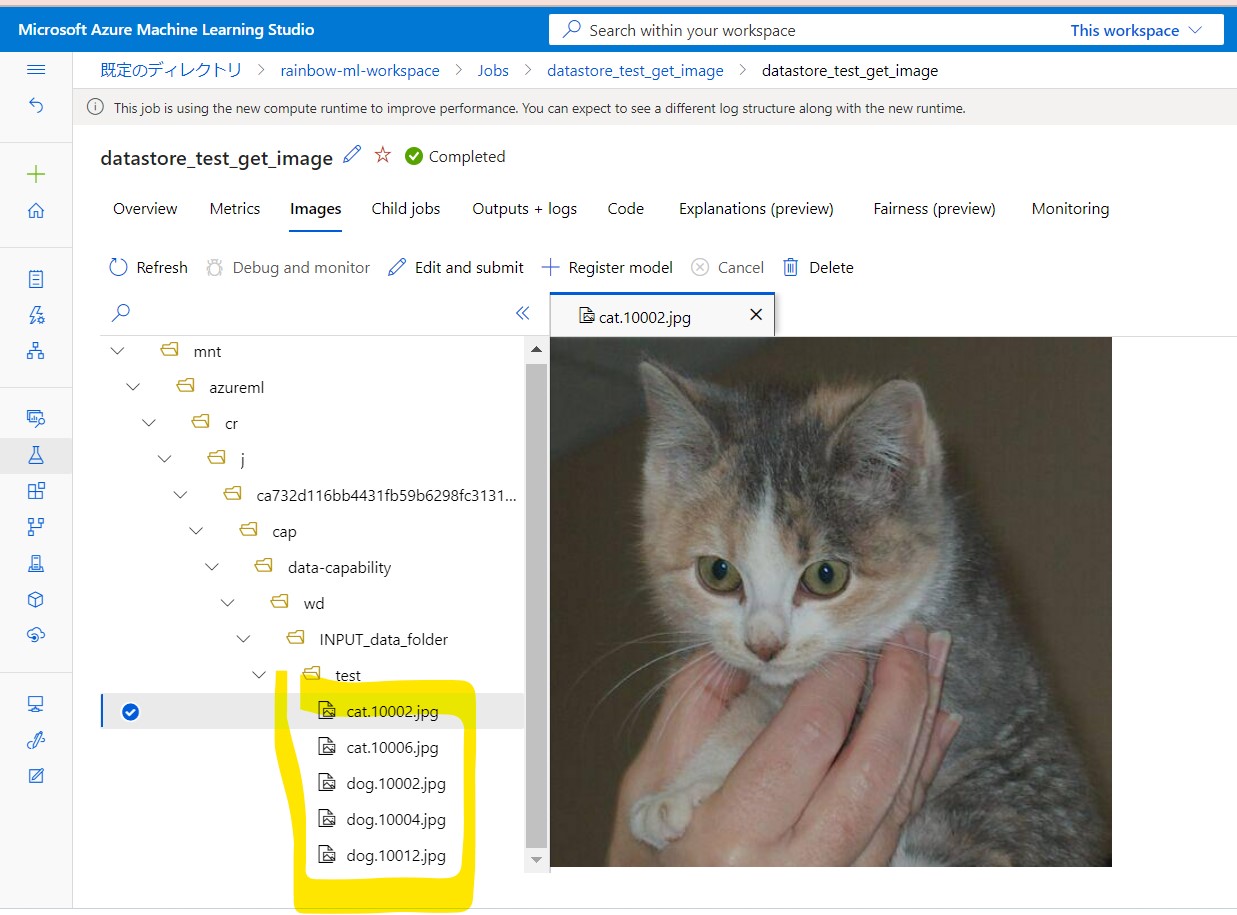

テスト概要

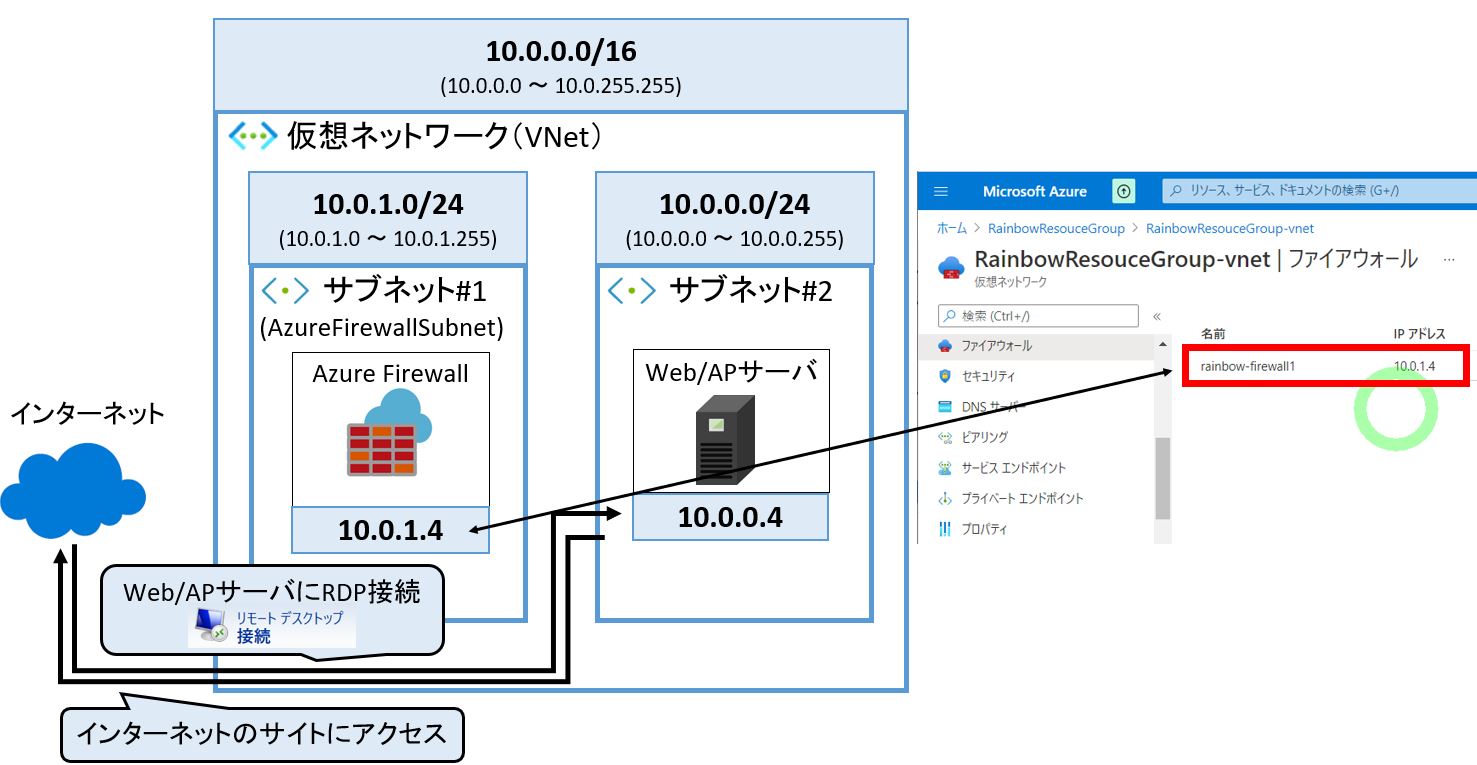

今回は簡単な実験をして、Firewallの疎通チェックをしたいと思います。そのために、Firewallは既存の仮想マシンが所属する「仮想ネットワーク(VNet)」に対して適用します。

実験の内容は(図111)のようにFirewallの「受信」側の規則でRPDを許可←→禁止をスイッチして、接続できる/できないが切り替わる事、といったチェックを数点する事で、設定が効いているかどうか?を確認します。

(図111)

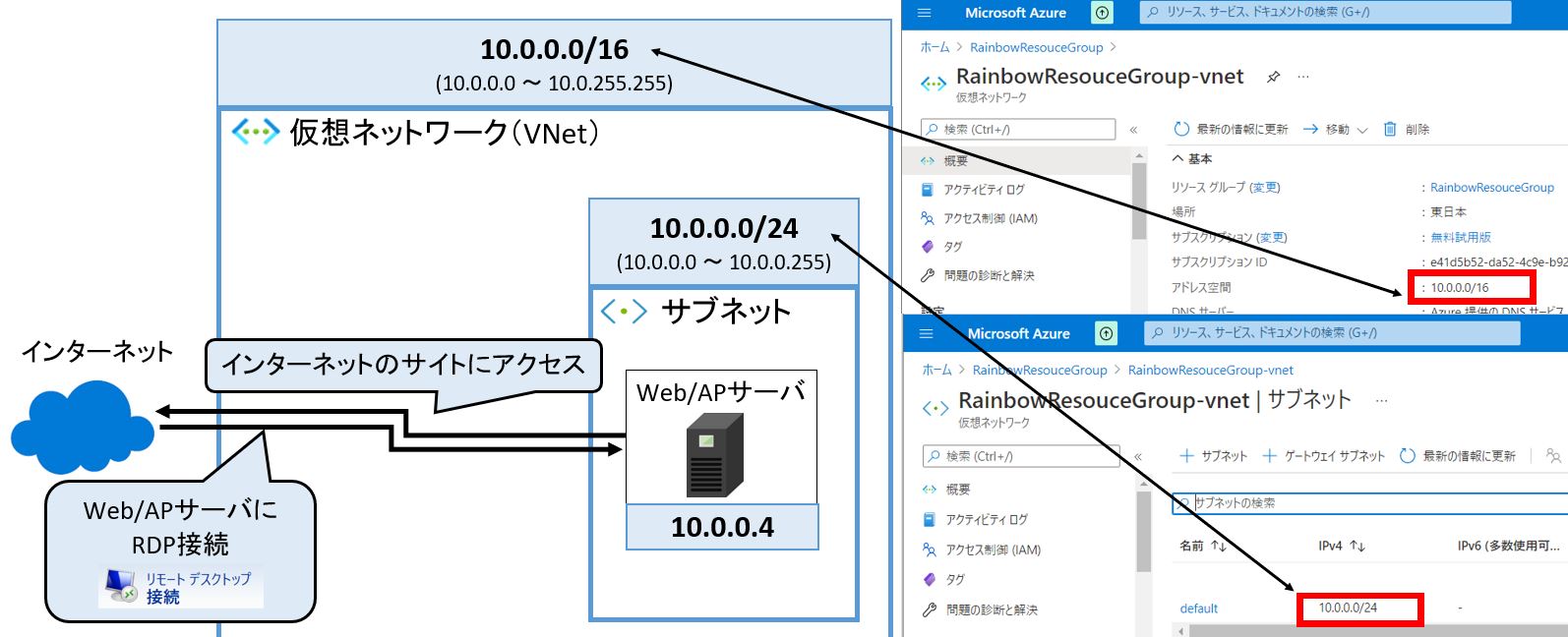

STEP0:事前準備(Azureの仮想マシン/仮想ネットワーク作成)

最初にFirewallテストのための「仮想マシン」と「仮想ネットワーク(VNet)」を作成しますが、「仮想マシン」を作成すると「仮想ネットワーク(VNet)」やデフォルトの「サブネット」も自動的にセットで作成されますので、下記URLの手順に沿って仮想マシンを作って頂けたらと思います。

(図120)STEP0のイメージ

(表)

| 仮想ネットワーク |

10.0.0.0/16 ←NEW! |

| サブネット(デフォルト) |

10.0.0.0/24 ←NEW! |

| ∟仮想マシン |

10.0.0.4 ←NEW! |

なお、仮想マシンに関しては有料(従量課金)ですが、無料試用版で200$相当が利用できるので、少しテストする分には全く問題ありませんが、不安な方は料金面もご確認頂けたらと思います。

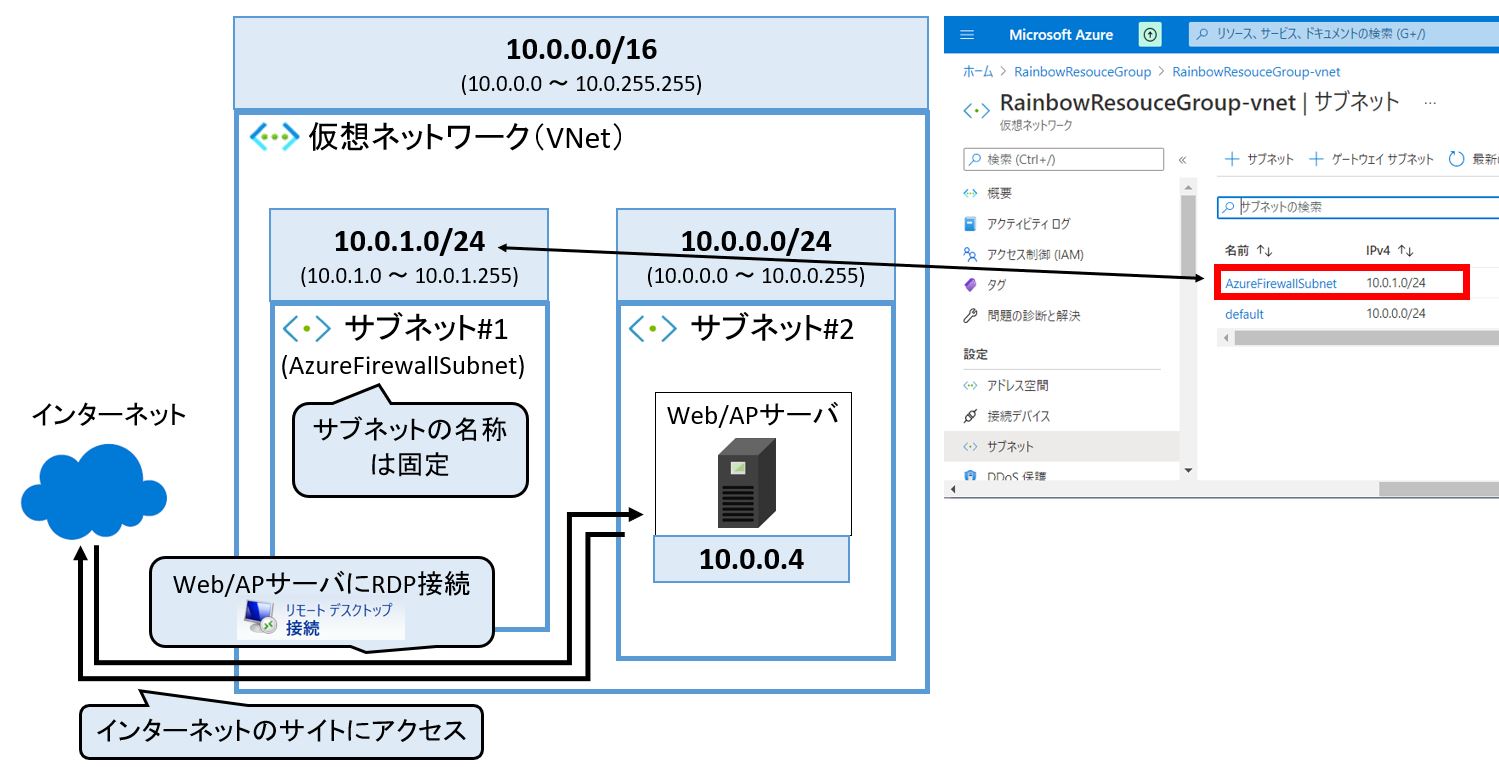

STEP1:Firewall用のサブネットの準備

Azure Firewallを作成するためには「AzureFirewallSubnet」という固定名称のサブネットを事前に用意しておく必要があります。

(図121)①STEP1のイメージ

(表)出来上がりの状態

| 仮想ネットワーク |

10.0.0.0/16 |

| サブネット(デフォルト) |

10.0.0.0/24 |

| ∟仮想マシン |

10.0.0.4 |

| サブネット(AzureFirewallSubnet) |

10.0.1.0/24 ←NEW! |

(作成手順)

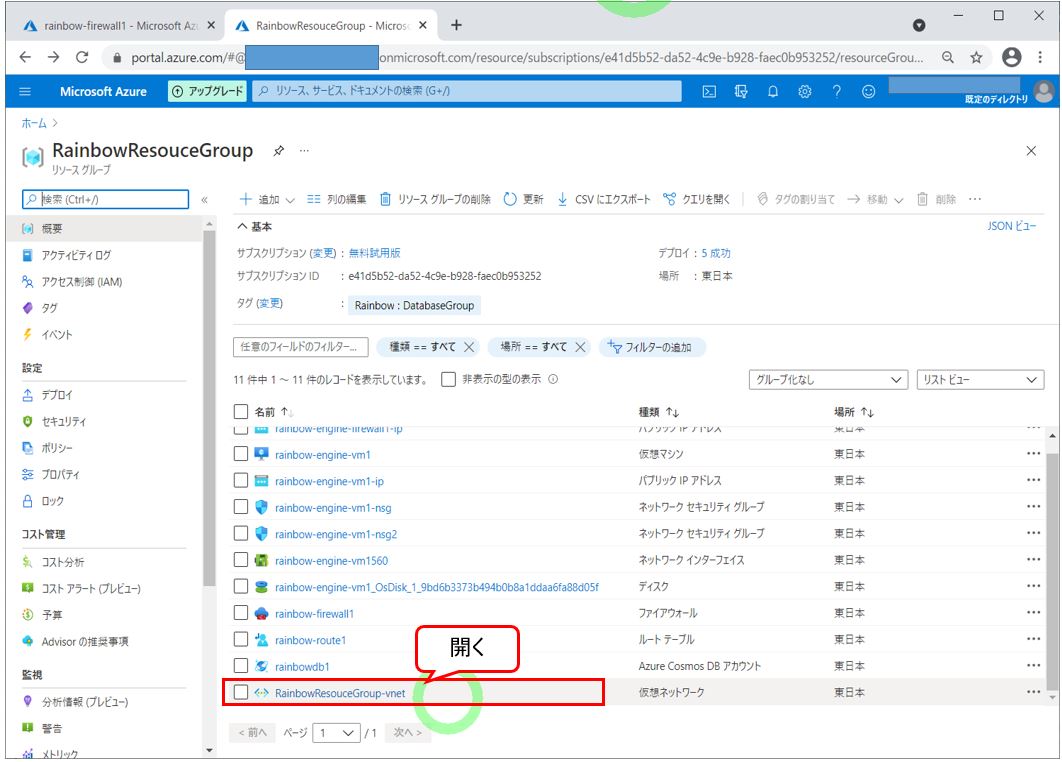

・①Azure Portalから先ほど作成した仮想マシンのResouce Groupを開き、その中から「仮想ネットワーク」を選択

(図121)②

・②左メニューから「サブネット」⇒上段「+サブネット」と選択し、サブネットの情報を入力して「保存」を押下します。

(図121)③

・③作成完了

完了すると次のようにサブネットの一覧に表示されます。

(図121)④

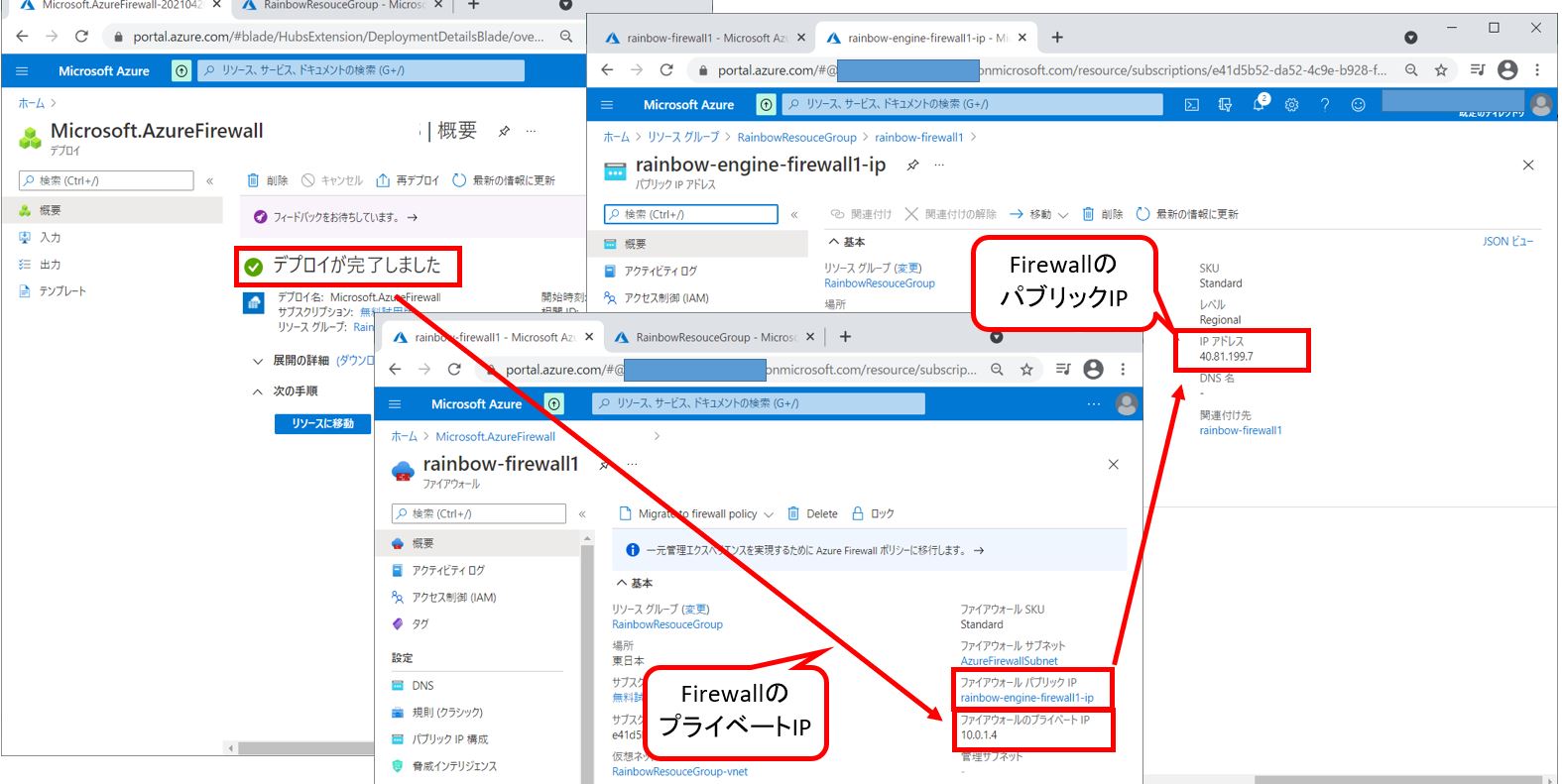

STEP2:Firewallリソースの作成

次にAzure Firewallのリソースを作成します。

(図122)①STEP2のイメージ

(表)出来上がりの状態

| 仮想ネットワーク |

10.0.0.0/16 |

| サブネット(デフォルト) |

10.0.0.0/24 |

| ∟仮想マシン |

10.0.0.4 |

| サブネット(AzureFirewallSubnet) |

10.0.1.0/24 |

| ∟Firewall |

10.0.1.4 ←NEW! |

(作成手順)

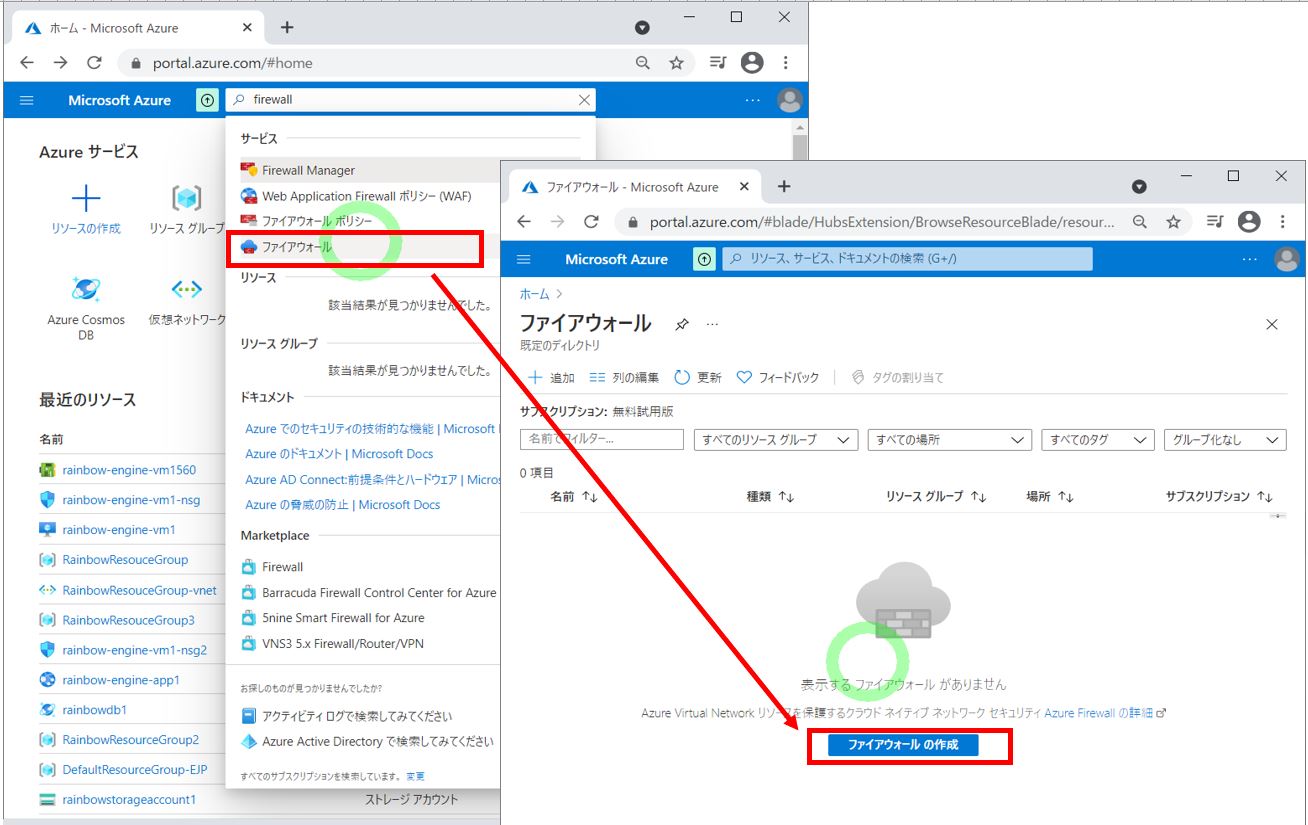

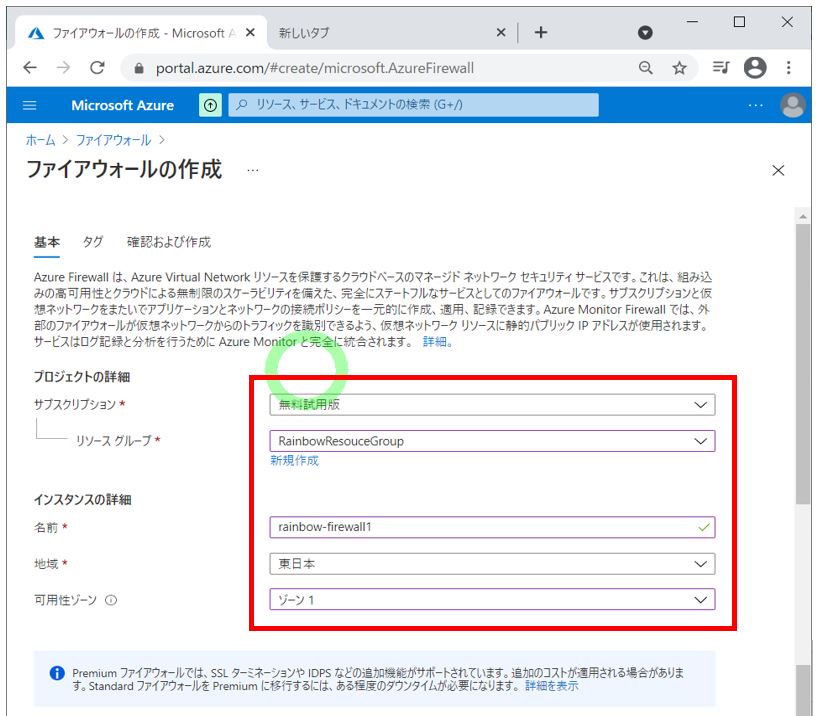

・①Azure Portalの検索等から「ファイアウォール」を探して選択し、開いた画面で「ファイアウォールの作成」を押下。

(図122)②

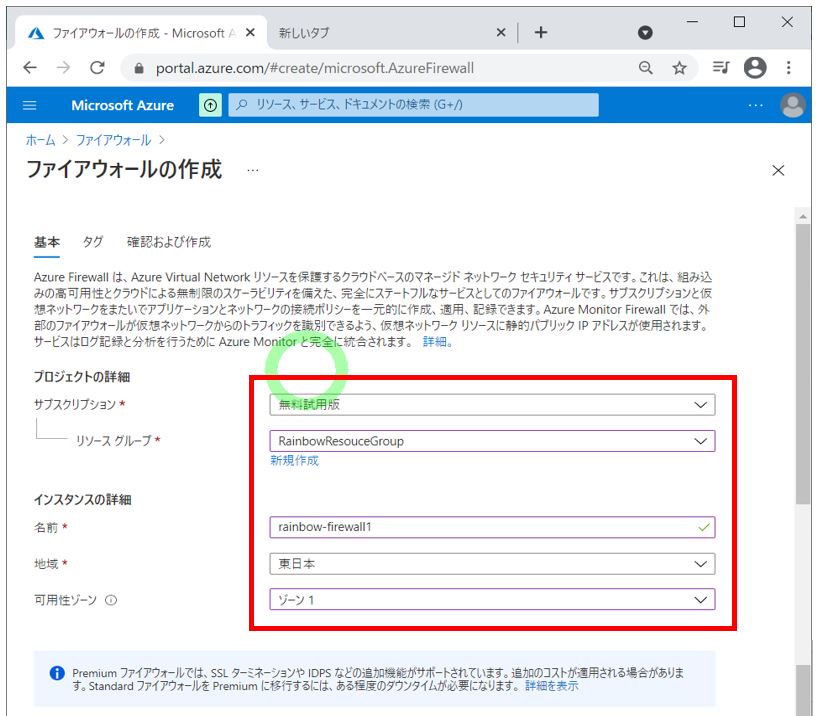

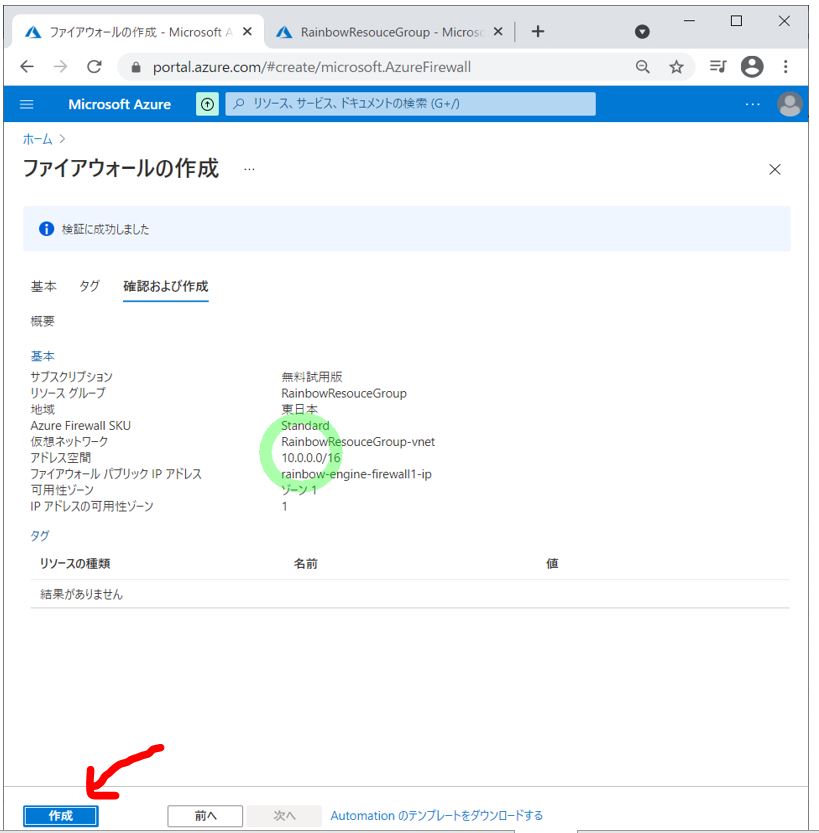

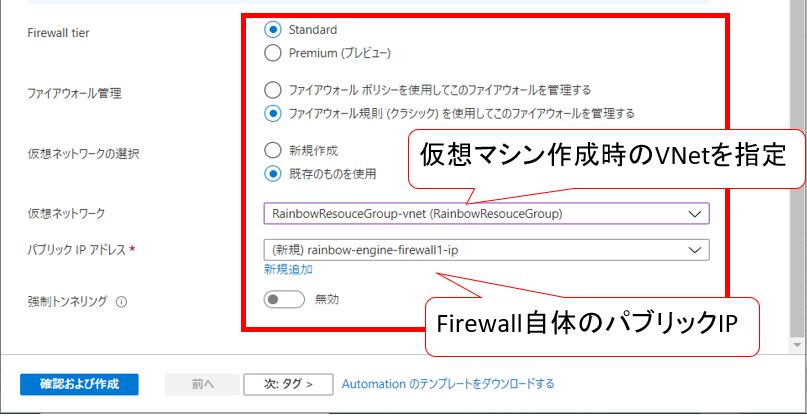

・②Firewallの設定値を入力

各設定値の意味合いは下表に記載していますので、必要に応じて参照しながら入力頂けたらと思います。今回のテストにおいては、下記の3点だけ合わせて頂ければ、後の値は問いません。

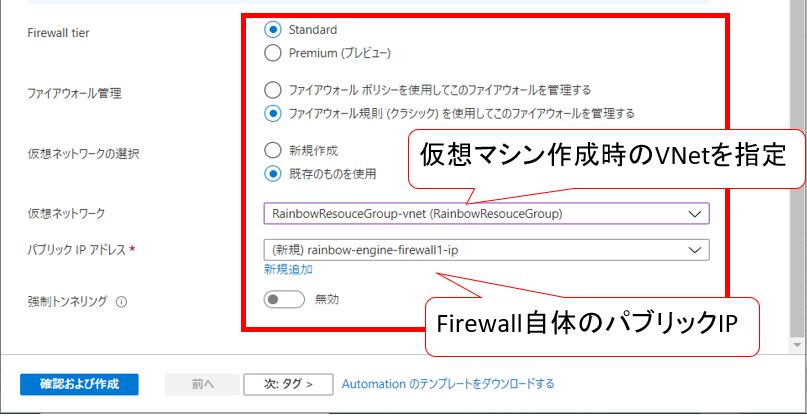

・ファイアウォール管理 ⇒ 「ファイアウォール規則(クラシック)を使用して~」を選択

・仮想ネットワークの選択 ⇒ 「既存のものを使用」を選択

(表)

| タブ |

設定項目 |

説明 |

| 基本 |

サブスクリプション

(Subscription) |

紐づけるサブスクリプションの名前を入力します。 |

| 基本 |

リソースグループ

(Resouce Group) |

紐づけるリソースグループを選択します。

リソースグループの概念や作成方法については、こちらのページをご参照頂けたらと思います。 |

| 基本 |

名前 |

Firewall名を指定します。 |

| 基本 |

地域

(Region) |

Azure Virtual Machineをホストする地理的な立地(リージョン)を選択します。ご自身のサービスのユーザが居る場所に最も近い場所を選択する事で、最も高い性能を発揮できます。 |

| 基本 |

可用性ゾーン |

可用性ゾーンを選択します。

可用性ゾーンとは、データセンター障害が発生した際でも業務継続できるように、複数リソースを独立したインフラ(電源、冷却、ネットワーク)のサーバにデプロイする事を保証する機能です。詳しくは下記記事をご参照ください。

⇒(参考)可用性ゾーンとは? |

| 基本 |

ファイアウォール管理 |

AzureのFirewallは、従来のような「受信」「送信」のルールを定義していく他、「ポリシー」を作って割り当てる事ができます。「ポリシー」の場合は、1度作ったものを流用できる点がメリットです。 |

| 基本 |

仮想ネットワークの選択 |

FiweWallを所属させる「仮想ネットワーク」及び「サブネット」について、既存のものを流用するか、新規作成するか? |

| 基本 |

・仮想ネットワーク

・アドレス空間

・サブネット

・サブネットアドレス空間 |

上記で「新規作成」を選択した場合、FiweWallを所属させる「仮想ネットワーク」及び「サブネット」を新規に作成します。

その際にネットワークの「名前」と「IPアドレスの範囲」を指定します。「IPアドレスの範囲」は「XXX.XXX.XXX.XXX/[プレフィックス]」で指定します。[プレフィックス]はネットワークの範囲を示す数字の事です。例えば「10.0.0.0/16」の場合、前半の16ビット(「10.0」まで)がNWのアドレスを示し、以降の「.0.0」の範囲(.0.0~.255.255)がLAN内の各ホストのアドレスに割り当てられます。

⇒(参考)Azureの仮想ネットワーク/サブネットとは?

⇒(参考)プライベートIPとパブリックIPアドレスとは?

|

| 基本 |

パブリックIPアドレス |

Firewall自体に割り当てるパブリックIPアドレスを設定します。

⇒(参考)プライベートIPとパブリックIPアドレスとは? |

(図122)③~④

・③値の入力が済んでら「確認および作成」を押下⇒「作成」を押下します。

(図122)⑤

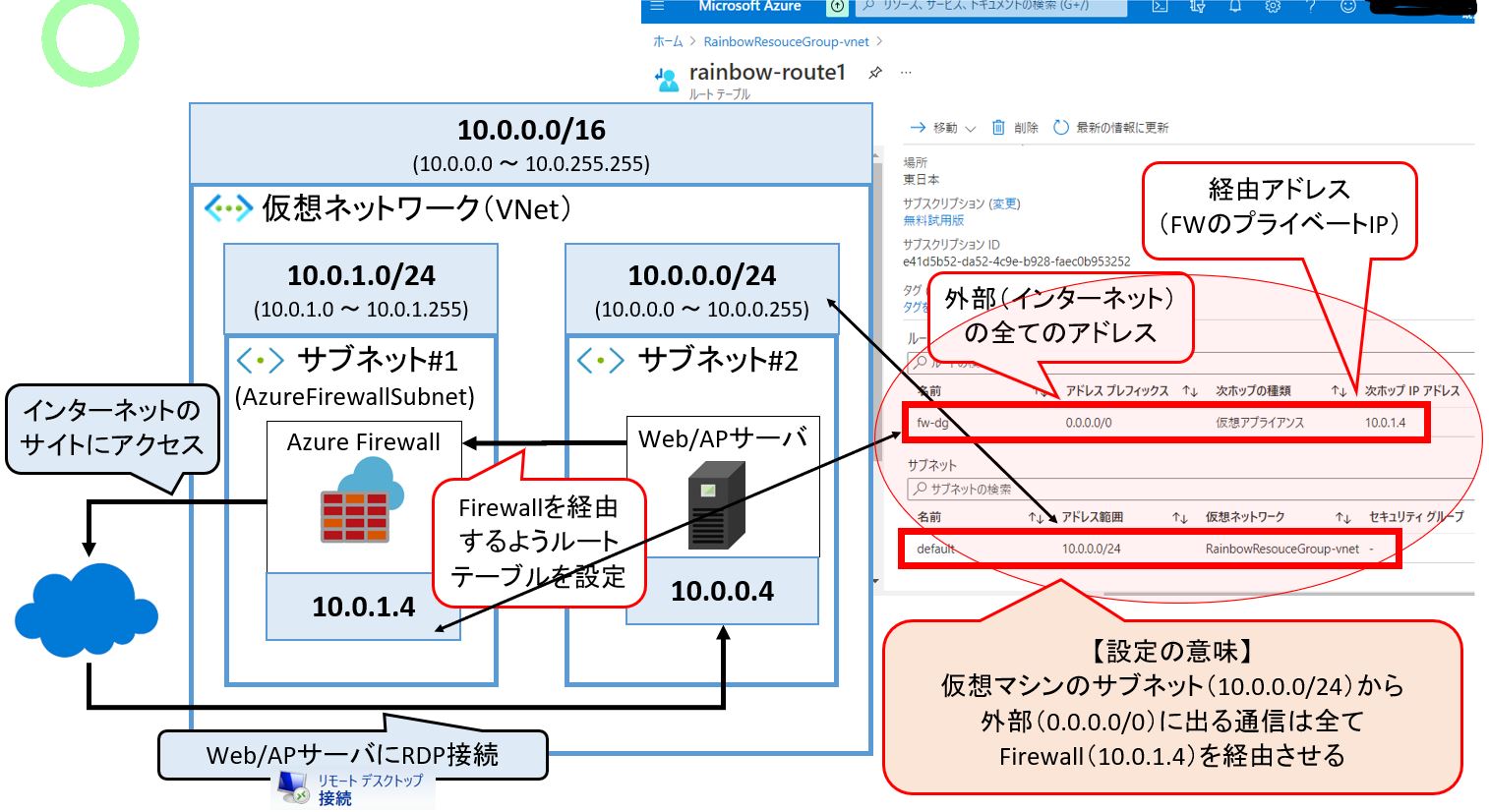

STEP3:デフォルトルートの作成(Firewallへのリダイレクト)

Azure Firewallを作成しただけでは、仮想マシンの送信/受信の通信はファイアウォールを経由してくれないため、独自のルーティング規則を定義するための「ルートテーブル」のリソースを作成していきます。

(図123)①STEP3のイメージ

(作成手順)

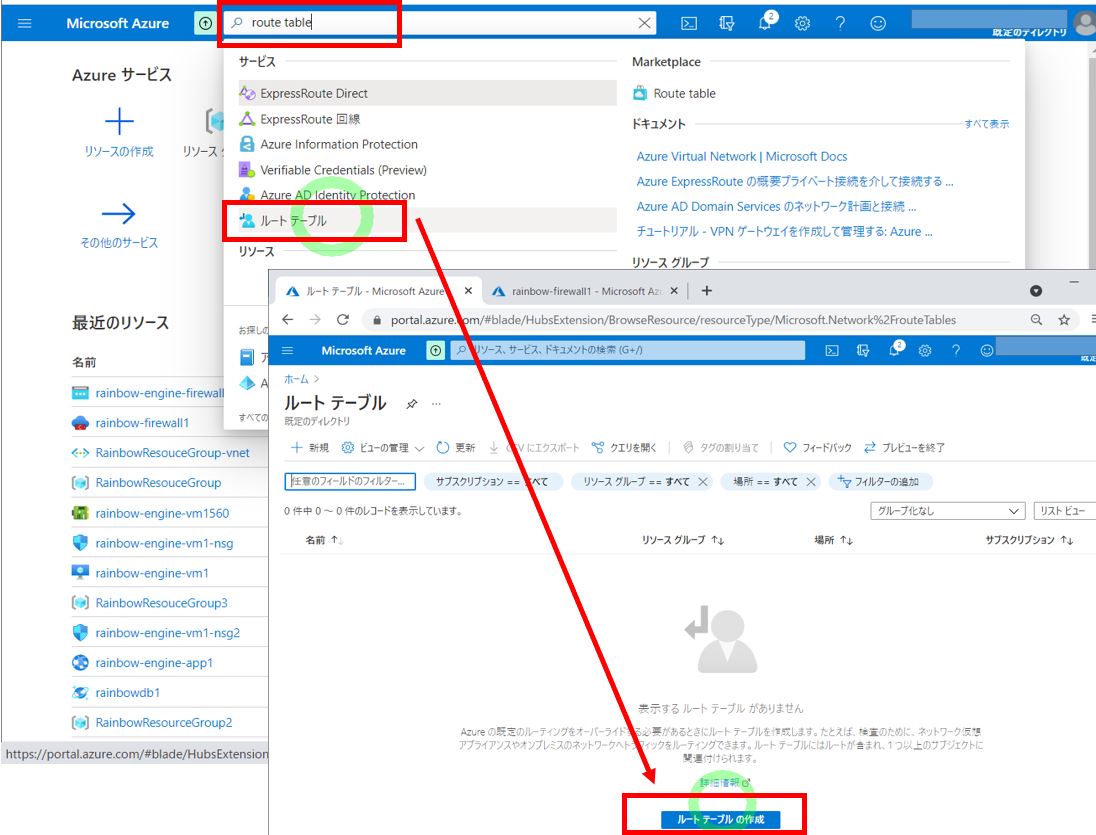

・①ルートテーブル作成画面を開く

Azure Portalから「ルート テーブル」を選択し、「ルートテーブルの作成」を押下します。

(図123)②

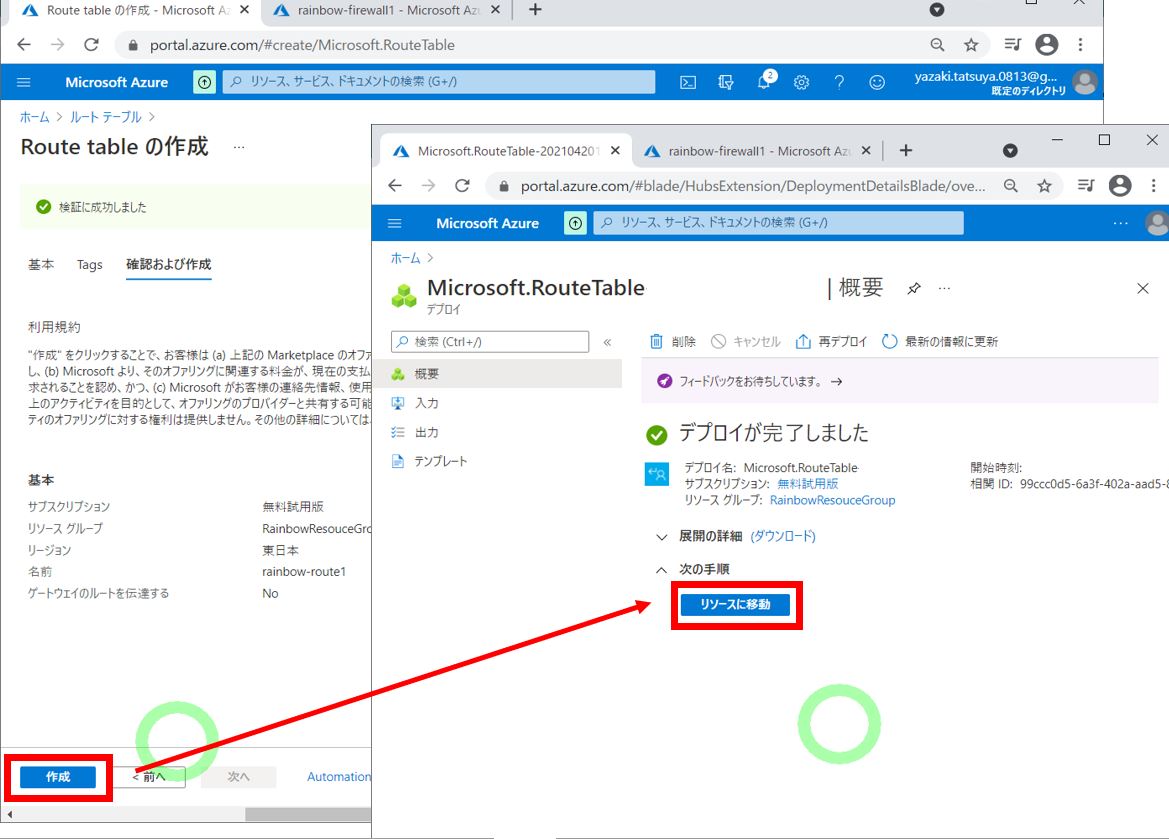

・②ルートテーブルの作成

設定値を入力して「確認および作成」を押下⇒「作成」を押下⇒「リソースに移動」を押下します。

(図123)③

・③サブネットの関連付け

リソースが作成できたら、「サブネット」を「ルートテーブル」に関連付けします。これによりサブネットから「送信」される全ての通信は、ルートテーブルを経由するようになります。

・左メニューの「サブネット」ブレード⇒「+関連付け」と押下します。

↓

・ソース(送り主)のサブネット(今回の場合、仮想マシンが属するサブネット)を指定してOKを押下

(図123)⑤

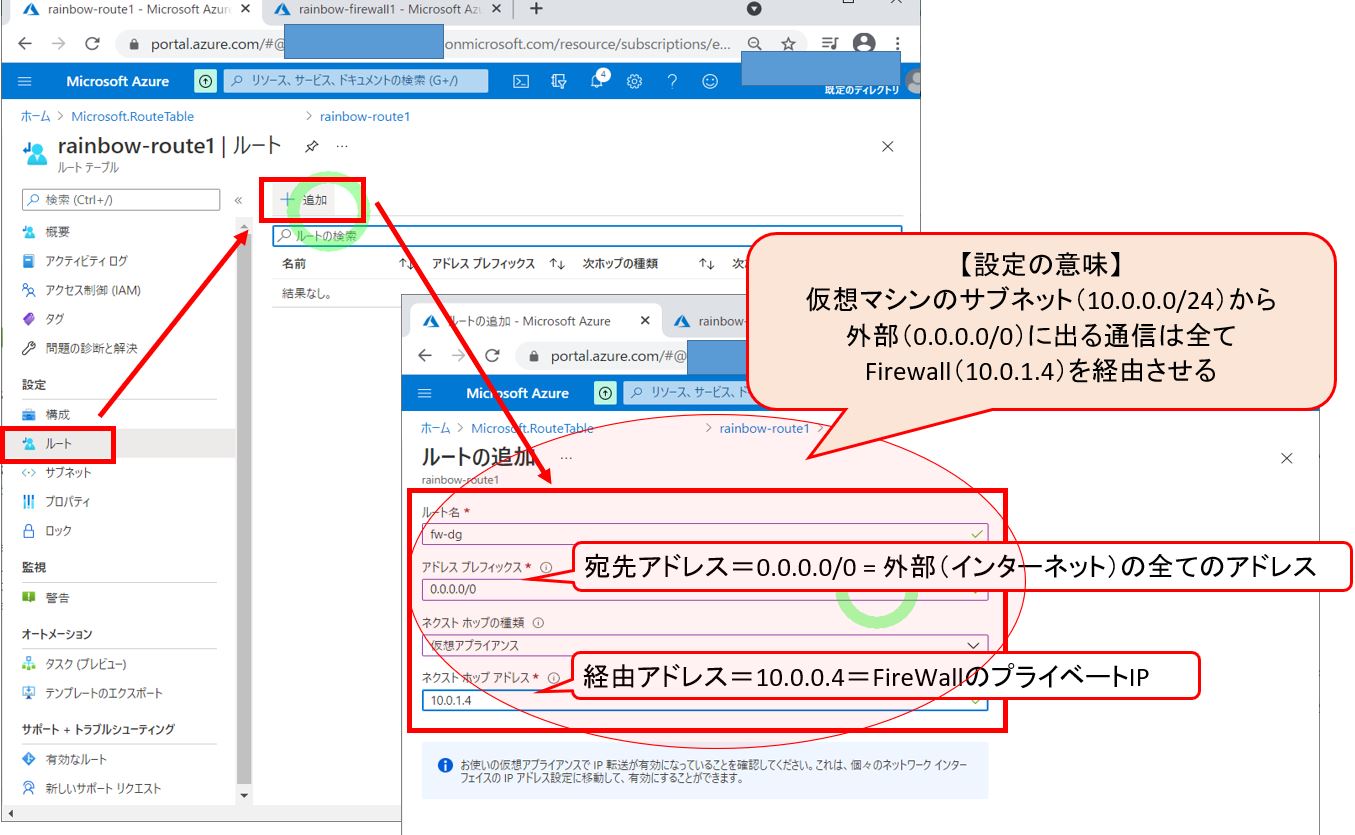

・④ルートの設定

次にルートの設定を行います。この設定により、サブネット⇒目的地のアドレスへの通信は全て「ネクストホップアドレス」を経由するようになります(つまり、ファイアウォールを経由するようになる)。

・以下を参考に設定値を入力して「OK」を押下

(表)設定値

| ルート名 |

ルートの名称(任意名) |

| アドレスプレフィックス |

目的地のアドレス |

ネクストホップの種類

ネクストホップアドレス |

今回は「仮想アプライアンス」を選択して、アドレスにはFirewallのプライベートIP(10.0.1.4)を指定します。 |

ここまで完了したらFirewallが利用可能になっているので、次からはFirewallの中身のルール(規則)を設定していきます。

STEP4:ルールの設定

ここからはFirewallの中身のルールを設定します。

概要記事の方で詳しく記載していますが、Azureのファイアウォールには3種類のルール設定(NATルール/ネットワークルール/アプリケーションルール)ができます。各設定の意味は下記の概要記事を見て頂けたらと思います。

こちらの記事では意味については深く触れず、設定を進めていきます。

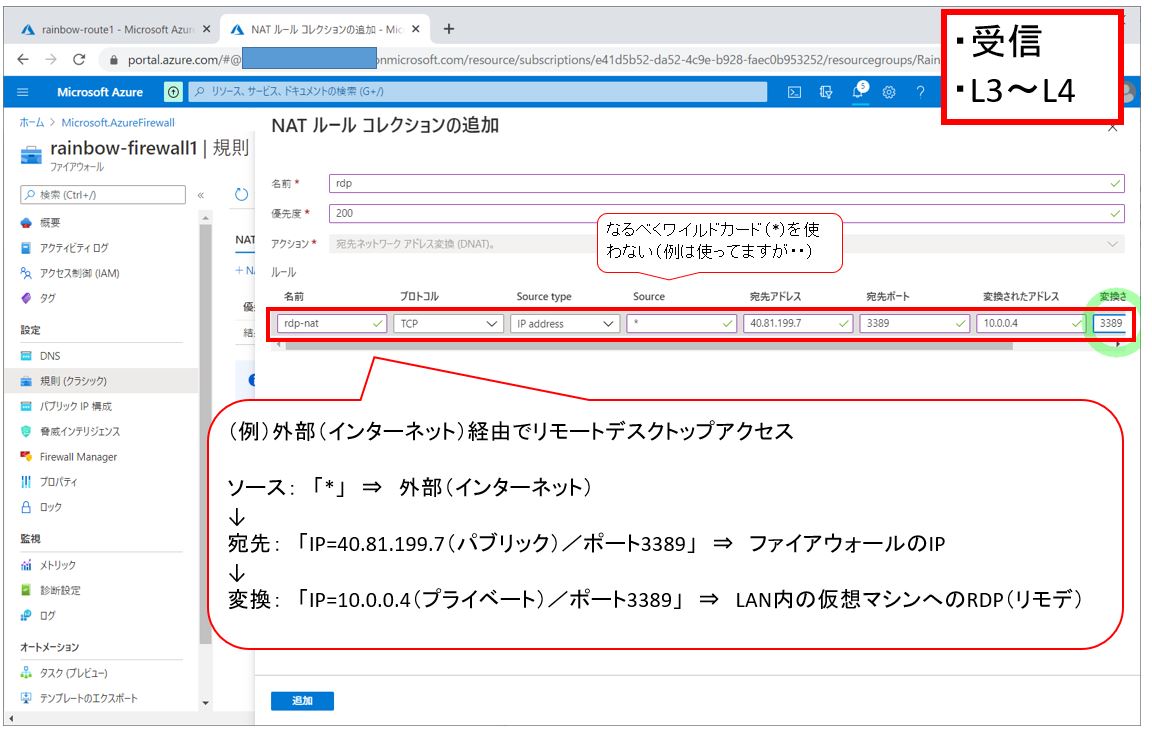

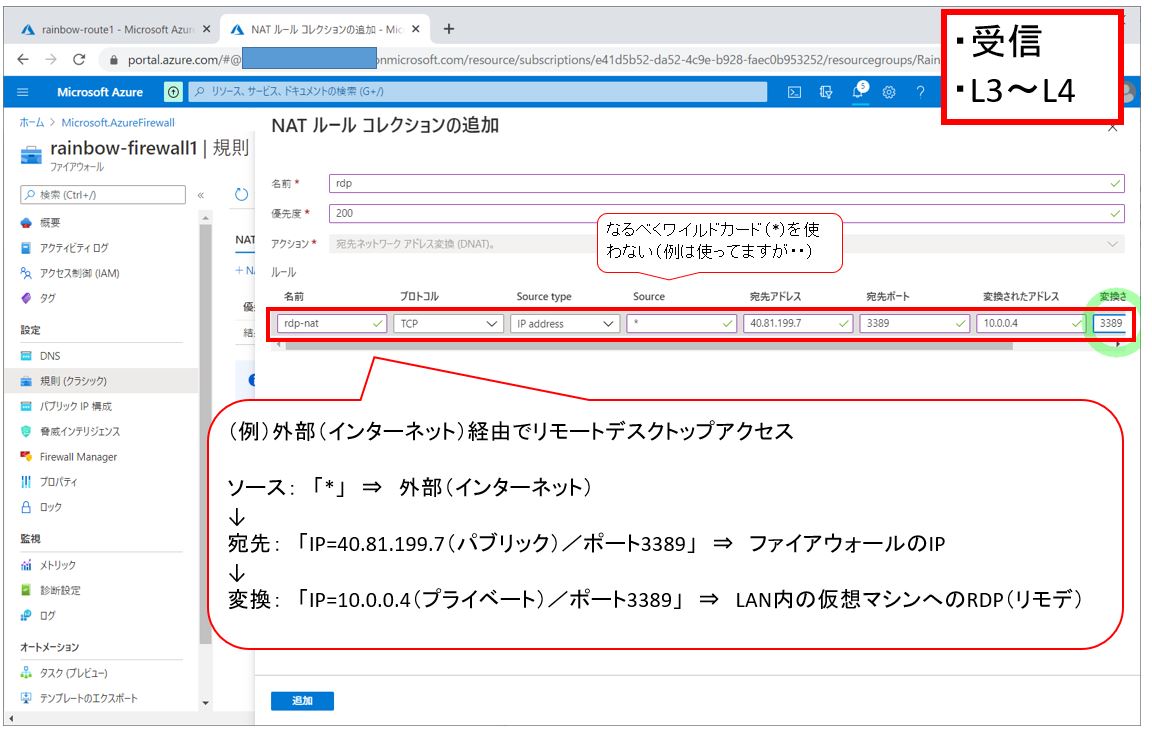

・①NATルール

Azure Firewallの「パブリックIPアドレス&3389(RDP)」宛の通信は、LAN内の仮想マシン(10.0.0.4:3389)に翻訳するルールを設定します。

(表)設定例:外部(インターネット)経由でリモートデスクトップアクセス

| 名前 |

任意の名前 |

| プロトコル |

TCP |

| Source Type |

IP address |

| Source |

* |

| 宛先 |

ご自身のFirewallの「パブリックIP」 |

| 宛先ポート |

3389 |

| 変換されたアドレス |

ご自身の仮想マシンの「プライベートIP」 |

| 変換されたポート |

3389 |

(図124)①

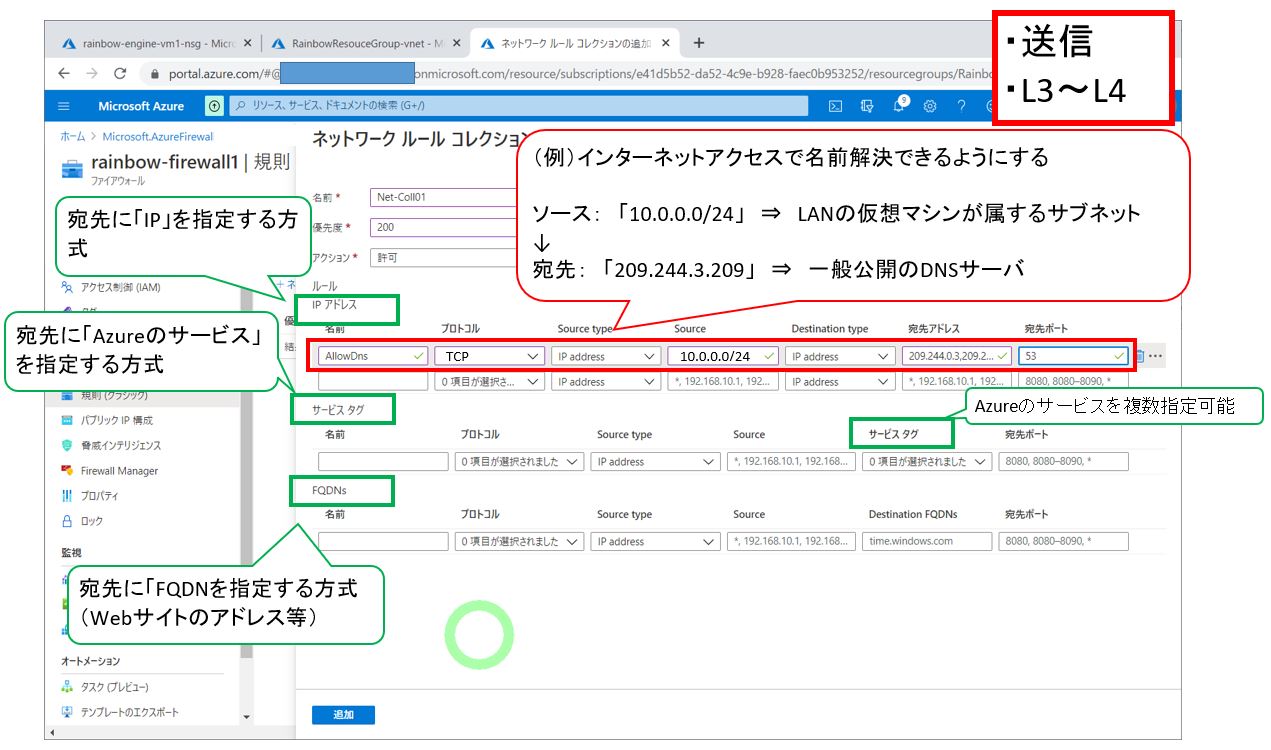

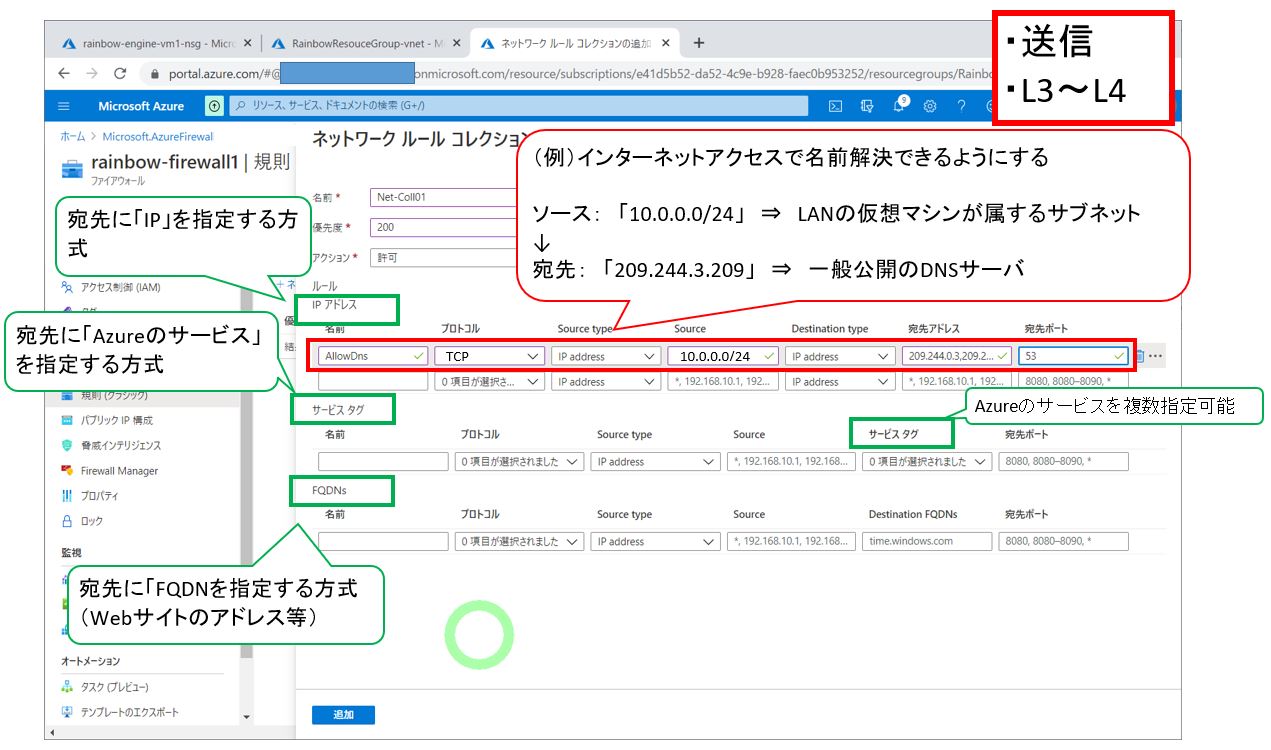

・②ネットワークルール

(表)設定例:インターネットアクセスで名前解決できるようにする

| 名前 |

任意の名前 |

| プロトコル |

TCP |

| Source Type |

IP address |

| Source |

ご自身の仮想マシンが属するサブネット |

| Destination Type |

IP address |

| 宛先アドレス |

209.244.0.3,209.244.0.4 |

| 宛先ポート |

53 |

(図124)②

・③アプリケーションルール

特定サイトへのアクセスを許可(サイトは何でもOK)へのアクセス許可する設定をします。

(表)設定例:特定サイトへのアクセスを許可

| 名前 |

任意の名前 |

| Source Type |

IP address |

| Source |

ご自身の仮想マシンが属するサブネット |

| プロトコル・ポート |

Http:80,Https:443 |

| ターゲットのFQDN |

rainbow-engine.com |

(図124)③

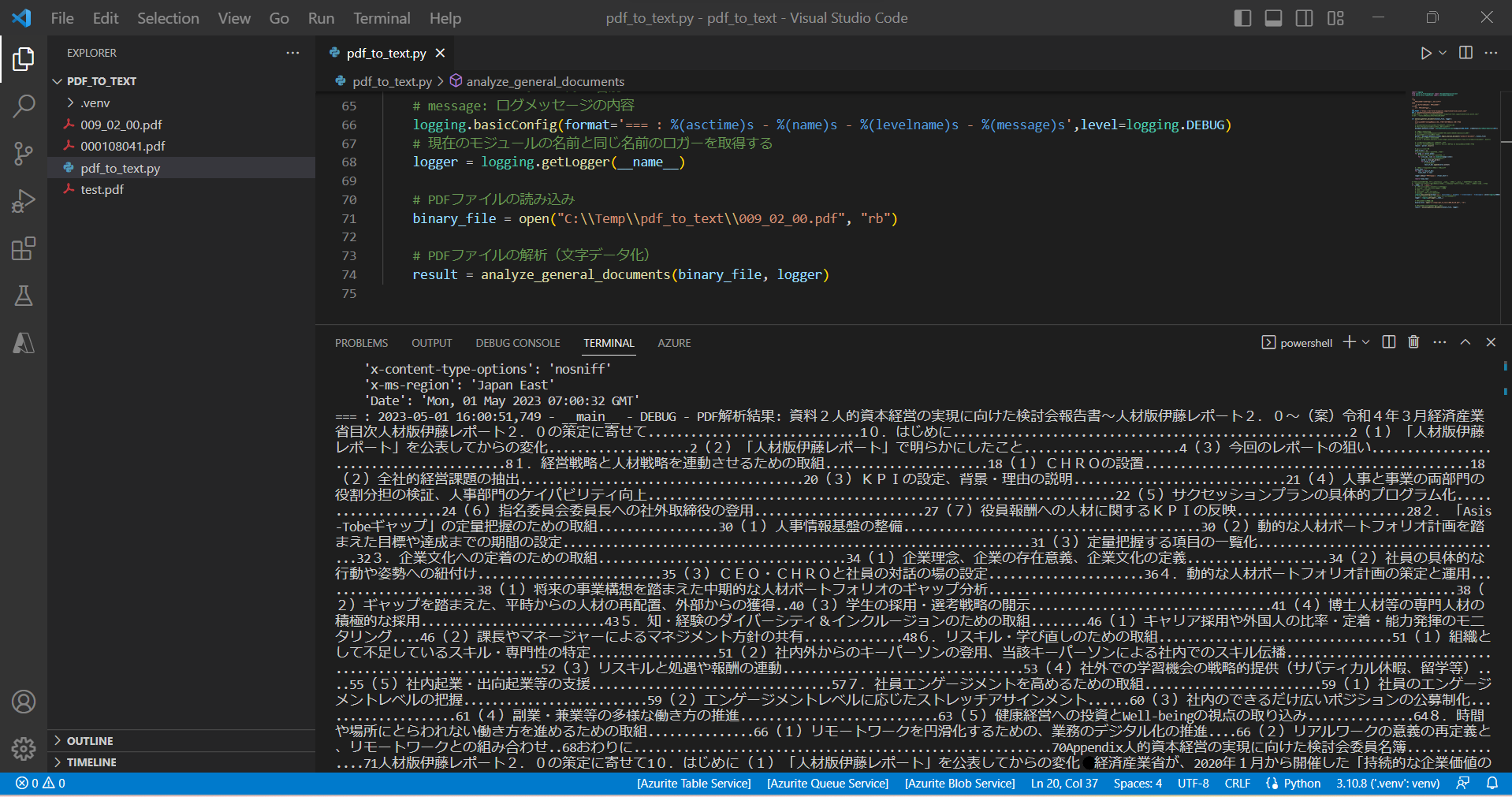

STEP5:疎通テスト

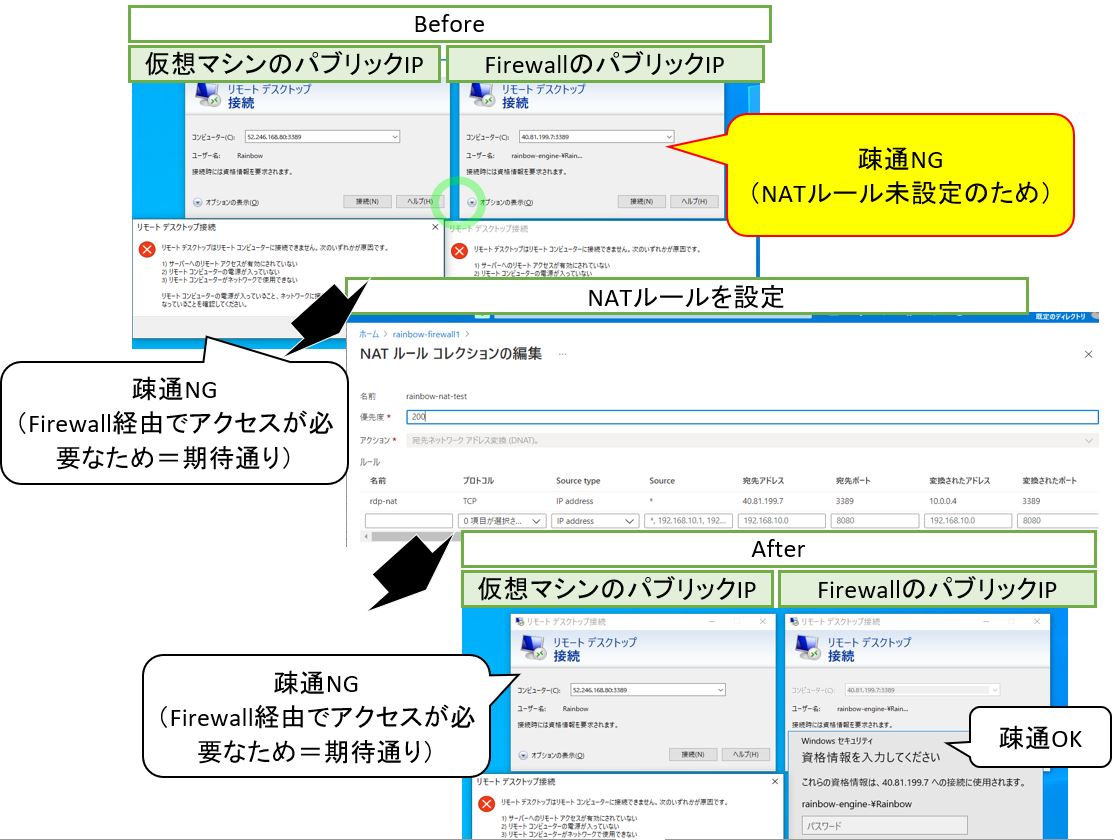

疎通テストとして上記①②③に対応したテストを行います。

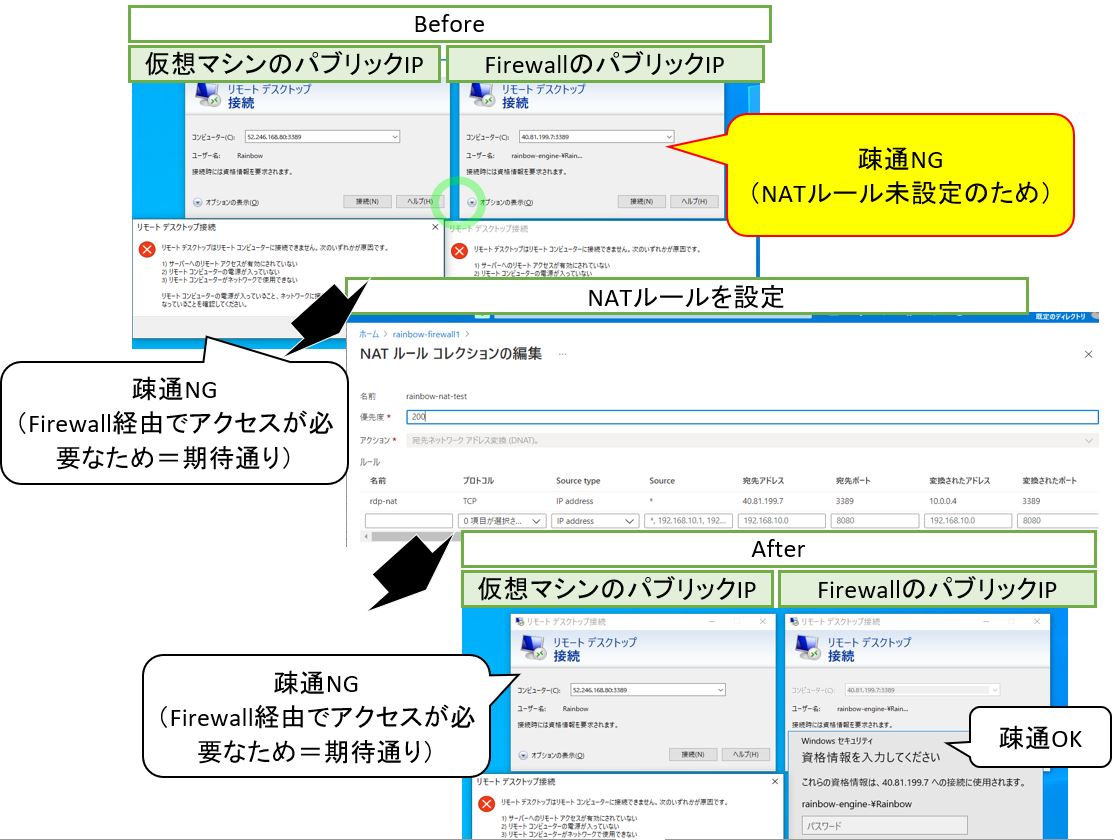

・テスト①NATルール

リモートデスクトップ接続で仮想マシンに接続が通るか?をチェックします。

| 仮想マシンの「パブリックIP」を指定 |

× |

| Firewallの「パブリックIP」を指定 |

× |

↓

(After)

| 仮想マシンの「パブリックIP」を指定 |

× |

| Firewallの「パブリックIP」を指定 |

○ |

(動画)

(図125)①

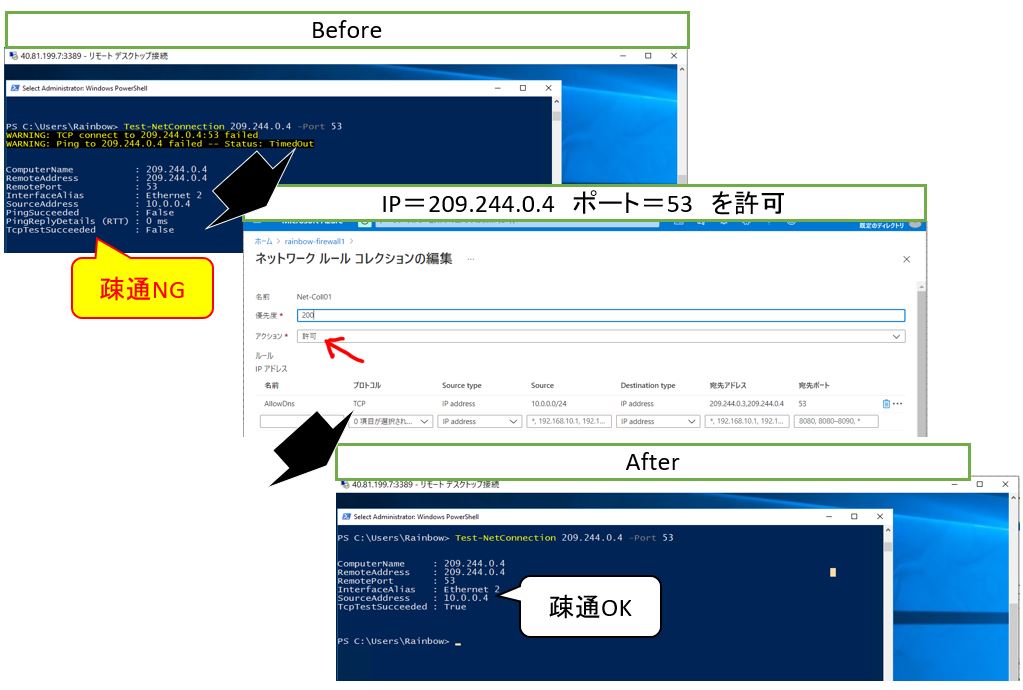

・テスト②ネットワークルール

Test-NetConnectionで指定IP&指定Portへの通信をチェックします。最初は結果が「False」ですが、ネットワークルールで「許可」すると「True」に変わります。

(動画)

(図125)②

・テスト③アプリケーションルール

許可したサイトにアクセスできるか?をチェックします。

(動画)