<目次>

(1) Azureの「NSG」と「Azure Firewall」の違いについて

(1-1) Azure Firewallとは?

(1-2) Azure Firewallの設定内容について

(1-3) NSGとAzure Firewallの違い(比較表)

(1) Azureの「NSG」と「Azure Firewall」の違いについて

(1-1) Azure Firewallとは?

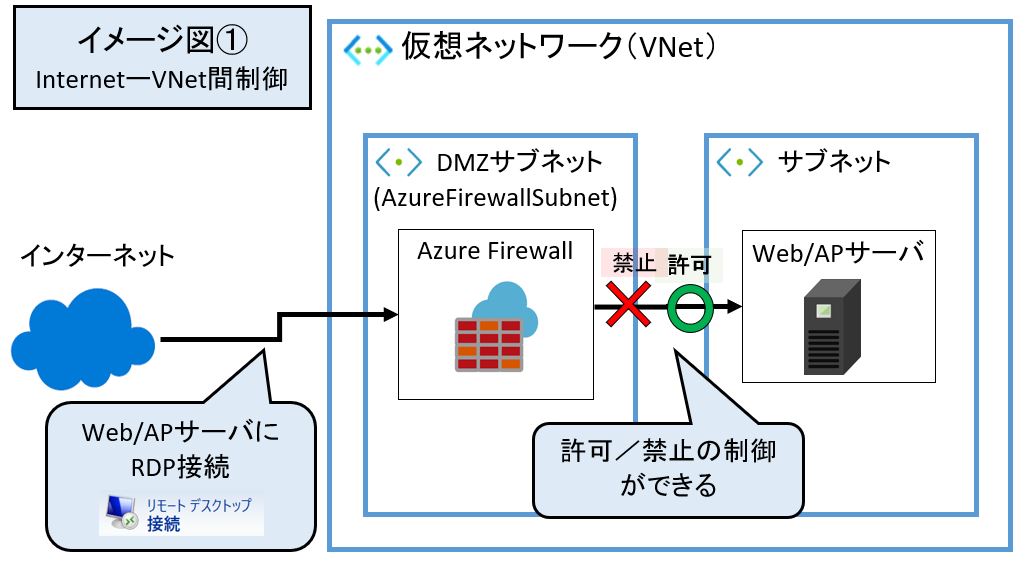

「仮想ネットワーク(VNet)」の通信を制御する「ネットワークファイアウォール」(仮想ネットワーク単位に適用)です。そのため、制御の内容としては次のような用途になります。

(1-2) Azure Firewallの設定内容について

●3種類の設定が可能

(表)NATルール、アプリケーションルール、ネットワークルールの違い

| NATルール | ネットワークルール | アプリケーションルール | |

| ・保護レイヤー | L3~L4 | L3~L4 | L7 |

| ・送信/受信 | 受信用 | 送信用 | 送信用 |

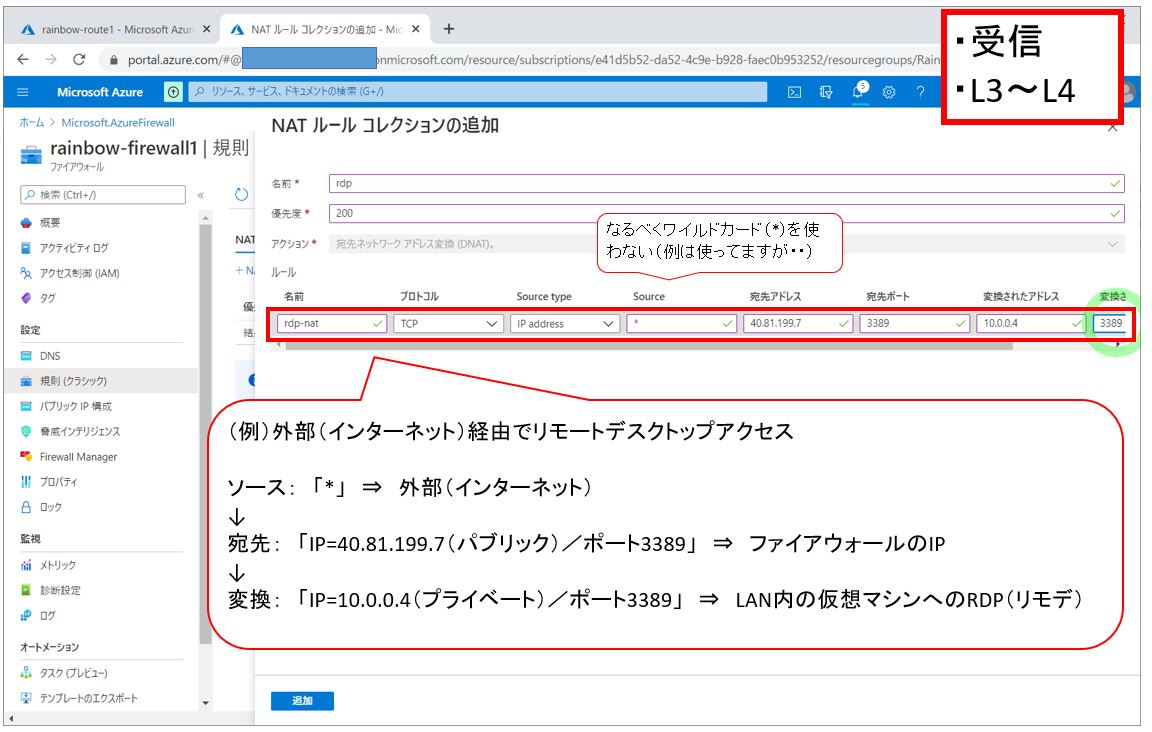

(表)NATルール

| NATルール (優先度:1位) |

●特徴 ・受信用 ・L3~L4で動作 (IPアドレス&ポート番号) ・ネットワークルールより優先される |

| ソース: ↓ |

「*」 | 外部(インターネット) |

| 宛先: ↓ |

「IP=40.81.199.7(パブリック)/ポート3389」 | ファイアウォールのIP |

| 変換: | 「IP=10.0.0.4(プライベート)/ポート3389」 | LAN内の仮想マシンへのRDP(リモデ) |

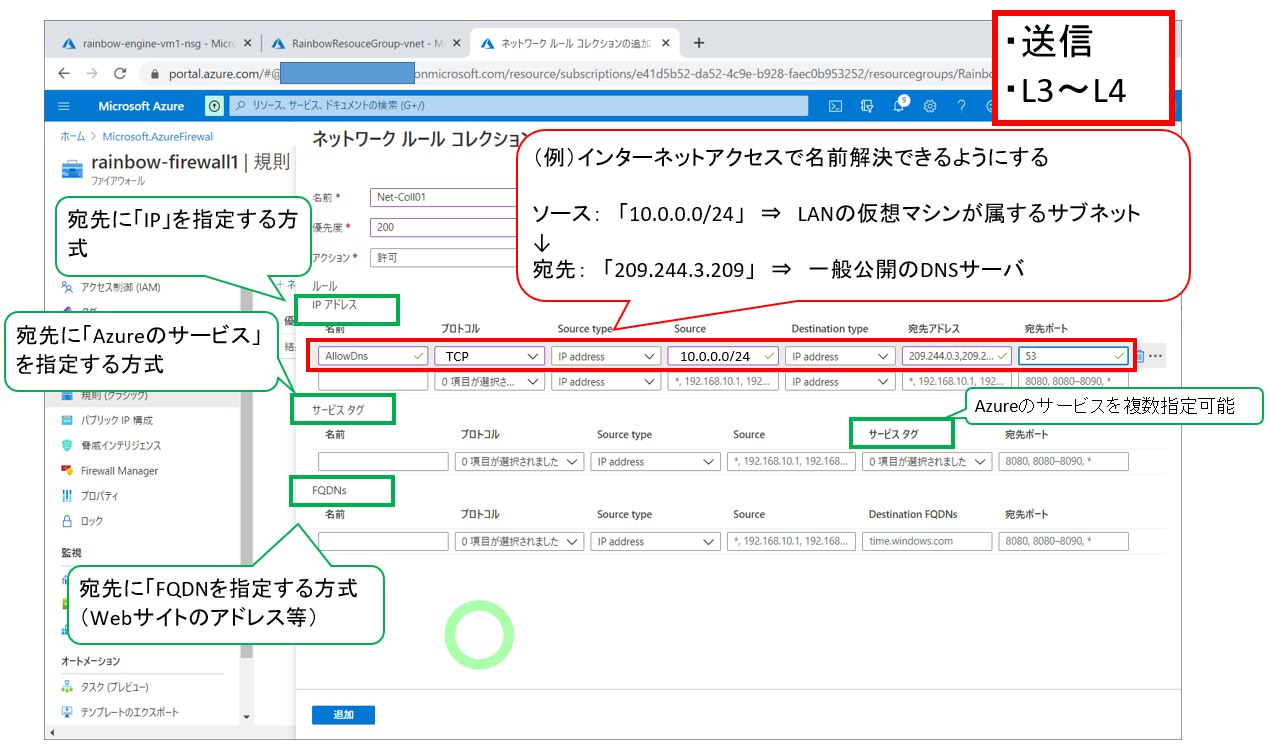

| ネットワークルール (優先度:2位) |

●特徴 ・送信用 ・L3~L4で動作 (IPアドレス&ポート番号) ・アプリケーションルールよりも優先される |

(表)

| ソース: ↓ |

「10.0.1.0/24」 | LANのサブネット |

| 宛先: | 「209.244.3.209」 | 一般公開のDNSサーバ |

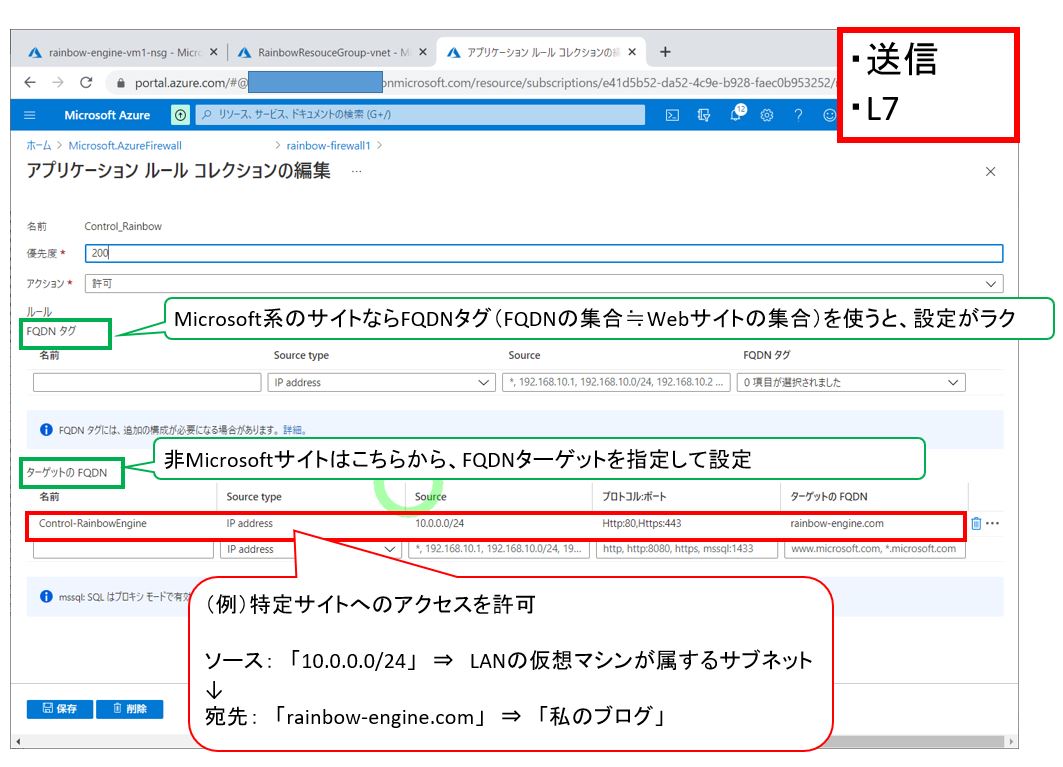

| アプリケーションルール (優先度:3位) |

●特徴 ・送信用 ・L7で動作 (主にHTTP、HTTPS) ●備考 |

(表)

| ソース: ↓ |

「10.0.0.0/24」 | LANのサブネット |

| 宛先: | 「rainbow-engine.com」 | 私のブログ(今見てるサイト) |

(1-3) NSGとAzure Firewallの違い(比較表)

両者の大きな違いは「保護範囲」と「保護可能なレイヤー」です。NSGは「パーソナルファイアウォール」であり、「仮想マシン(のNIC)」や「サブネット」単位に割り当てるのに対して、Azure Firewallは「ネットワークファイアウォール」のため、「仮想ネットワーク(VNet)」単位に割り当てます。

| 【観点】 | ①NSG (ネットワークセキュリティグループ) |

②Azure Firewall |

| FWの区分 | パーソナルファイアウォール | ネットワークファイアウォール |

| 保護範囲 | ・サブネット ・仮想マシン(のNIC) |

・仮想ネットワーク(Vnet) |

| 保護可能なレイヤー | L3(ネットワーク層) L4(トランスポート層) |

L3(ネットワーク層) L4(トランスポート層) L7(アプリケーション層) |

| ステートフルか? (※注1) |

○(YES) | ○(YES) |

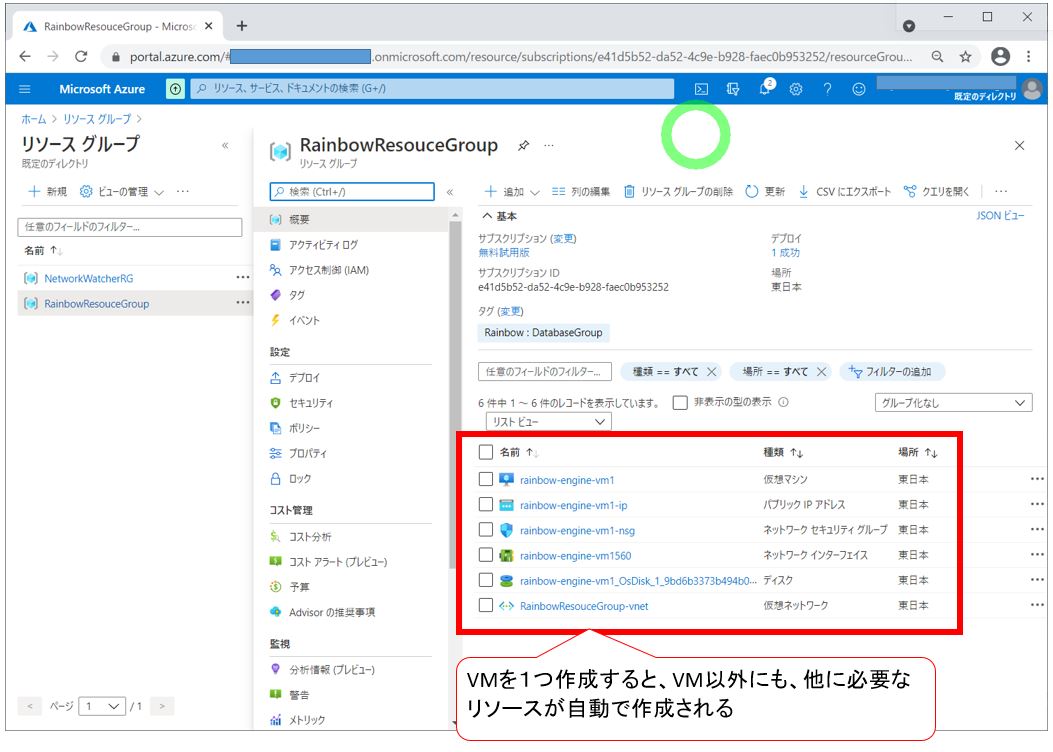

| 備考 | ・1つ作成すると、複数の仮想マシンでも利用が可能 | ・仮想ネットワーク(Vnet)毎に設定が必要(Vnetの数だけ設定が必要) |

(※注1)ステートフルファイアウォールは、行きのトラフィックのみを許可すれば、帰りのトラフィックは自動的に許可される性質のことです。これにより、設定するルールの数を減らす事ができます。