<目次>

(1) GlobalProtectとは?概要・仕組み・VPNとの違い等についてご紹介

(1-1) 従来のIPアドレスベースの保護の問題点

(1-2) GlobalProtectの概要

(1-3) GlobalProtectのポイント

(1) GlobalProtectとは?概要・仕組み・VPNとの違い等についてご紹介

(1-1) 従来のIPアドレスベースの保護の問題点

●端末のIPアドレスが動的に変化するため、IPベースの保護のみでは足りない

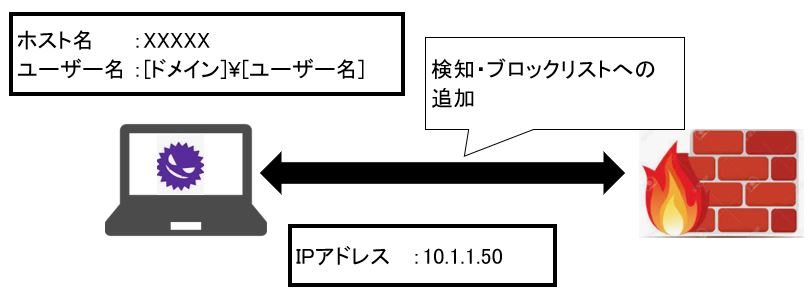

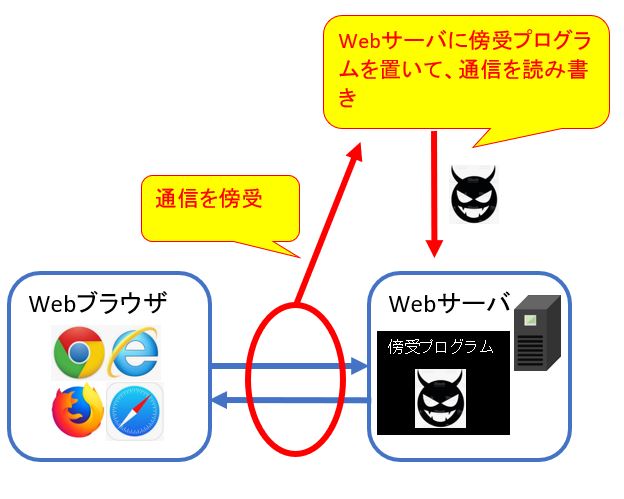

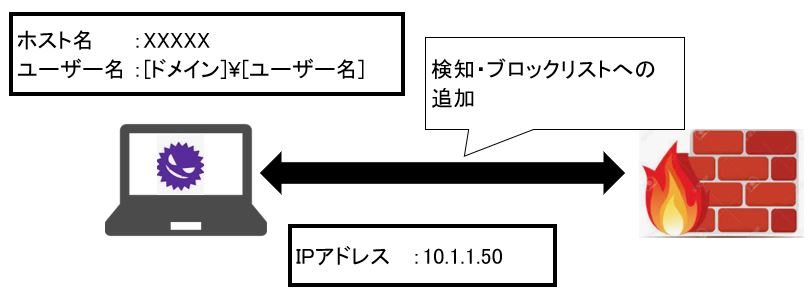

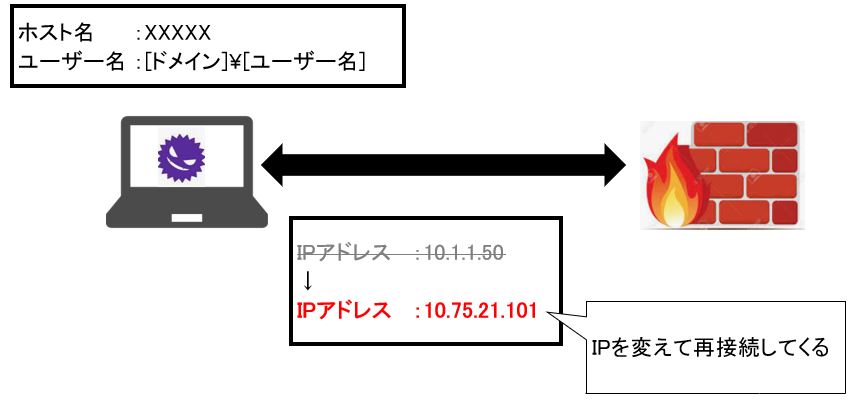

エンドポイント(PCなど)がランサムウェアの被害に遭い、悪意のある通信が発生した場合、ファイアウォールはその「ソースIPアドレス」を検知して止める事ができます(ブロックリストへの追加)。

(図111)

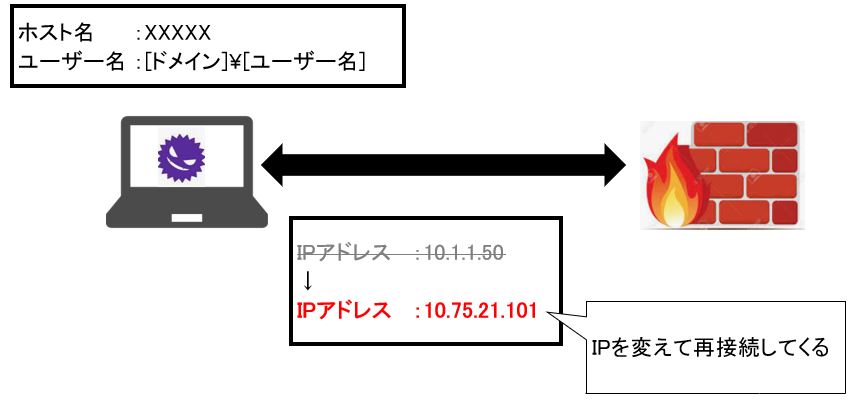

ただし、IPアドレスは動的に変化する可能性があるため、変化したIPアドレスで再度接続し、秘匿データにアクセスする可能性があります。

(図112)

(1-2) GlobalProtectの概要

GlobalProtectは上記の課題を解決できるソリューション(端末にインストールするプログラム)です。

ご自身のデバイス(デスクトップ、ノートPC、タブレット、スマホ等)上で動作し、法人ネットワークで定めているセキュリティポリシー(ルールの集合)を適用して保護してくれます。

イントラネット(組織内部のネットワーク)の通信を保護し、世界中のどこからでも接続できるようにします。

(参考)公式サイト

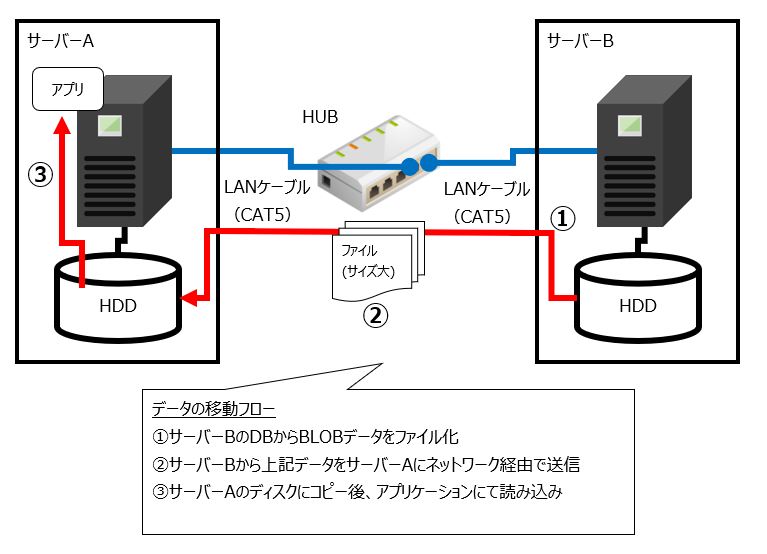

●仕組み

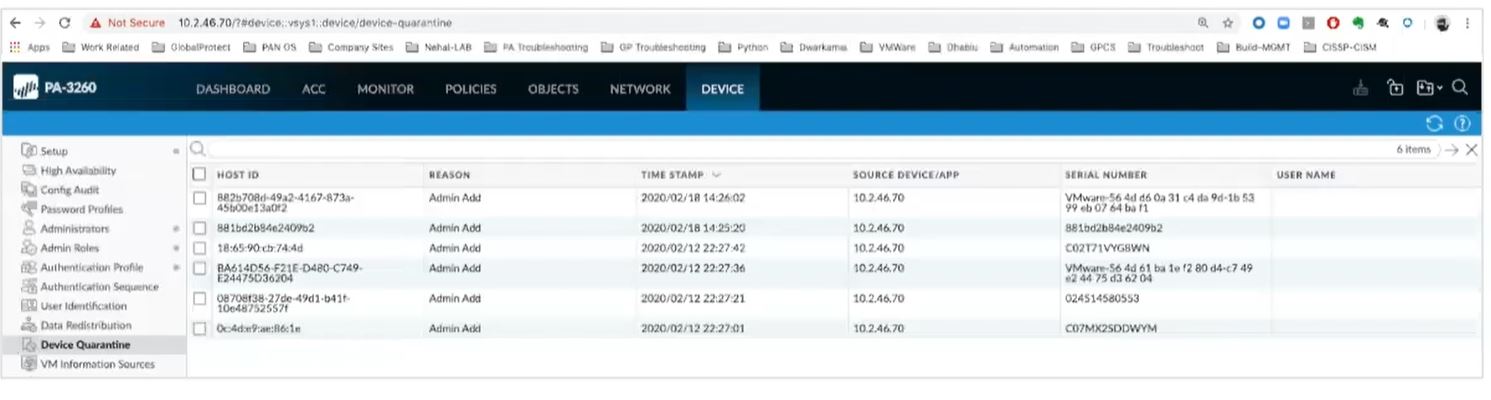

端末がネットワークに接続する度に、エンドポイント(PC等)で動作するGlobalProtectアプリが、下記の①②の情報を取得し、拡張ファイアウォールに登録します。

・①ハードウェアのシリアル番号

・②ソフトウェアが生成する「Host-ID」

エンドポイントから悪意のある通信を検知した場合、上記の①②の情報をキーに検疫や制限を行います。

また同時に①②の情報が「検疫リスト」と呼ばれるリストに登録され、全社の「全てのファイアウォール」に配布・登録され、ポリシーの強化にしようされます。

よって、世界中のどこからアクセスしても防御ができます。

●機能の例

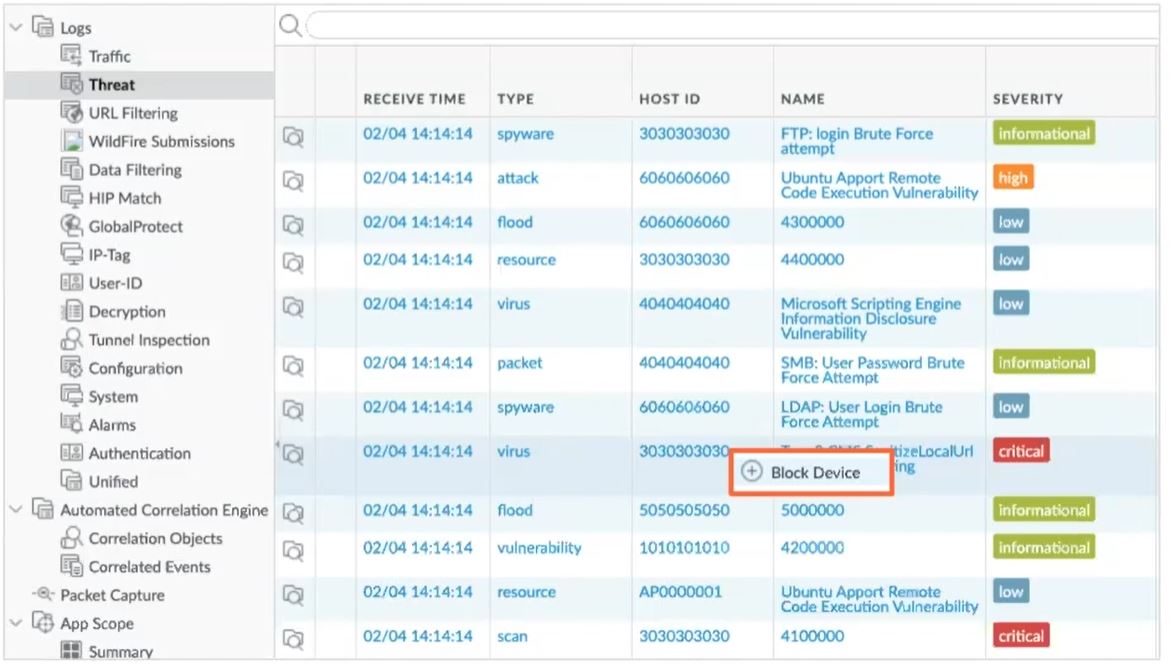

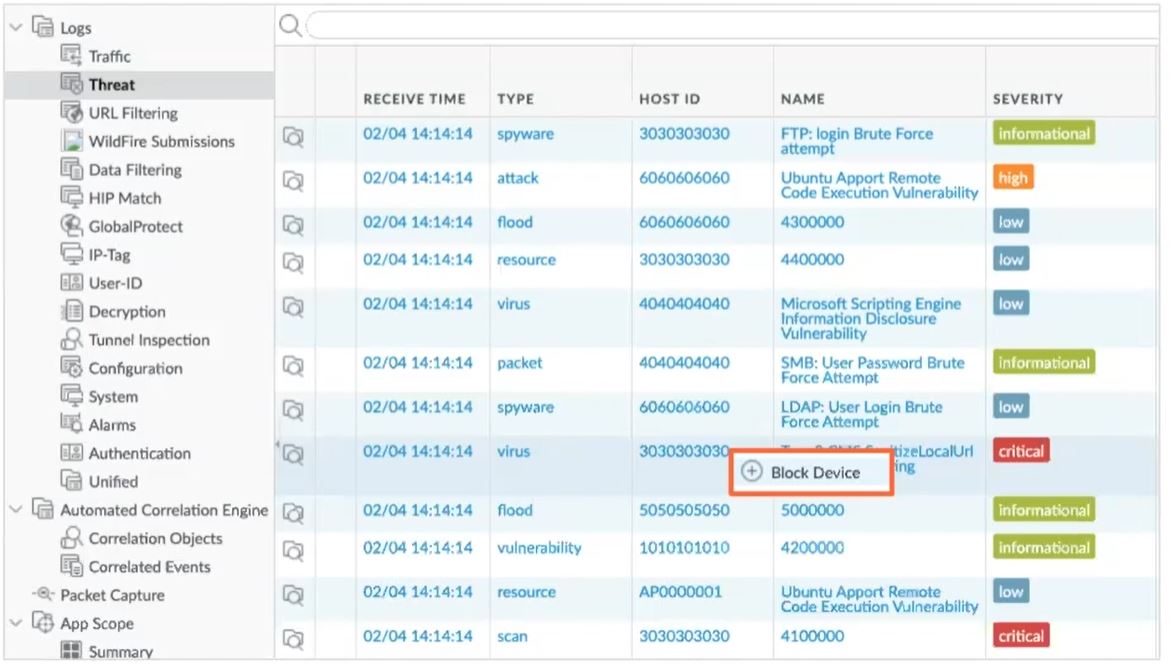

・管理者は、管理コンソールから悪意のある通信を検知した場合、特定の端末を手動でブロック対象にする事もできます。

(図121)

・ログ転送ルールを用いて「検疫」処理を自動化できます。

下記の例では「種別=thread(脅威)」で「フィルタ=severityとcriticalが等しい場合」にブロックするような設定の例です。

(図122)

・APIを使った制御

APIを使って、ブロック対象を連携してブロックするといった処理も可能。

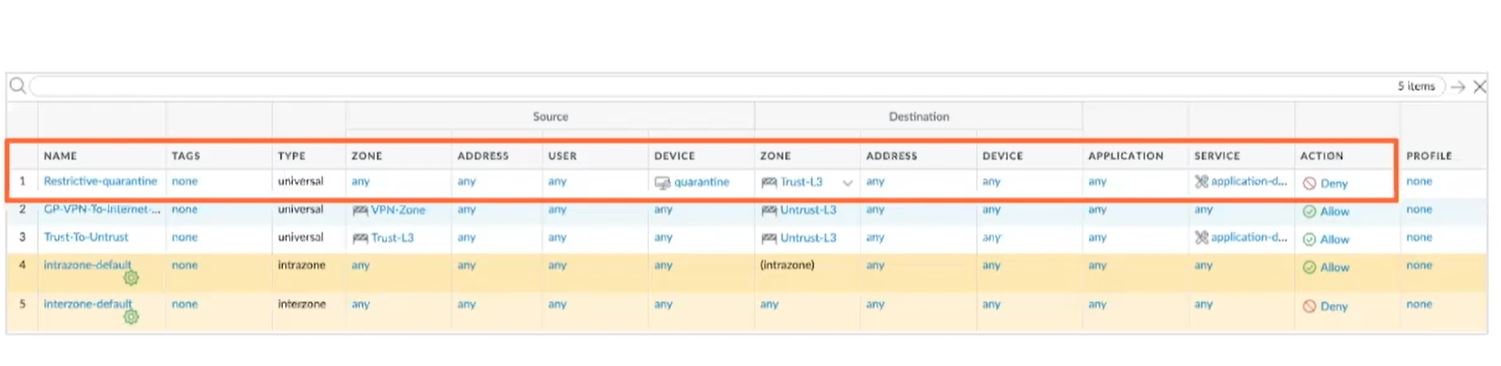

・制約の強度を調整

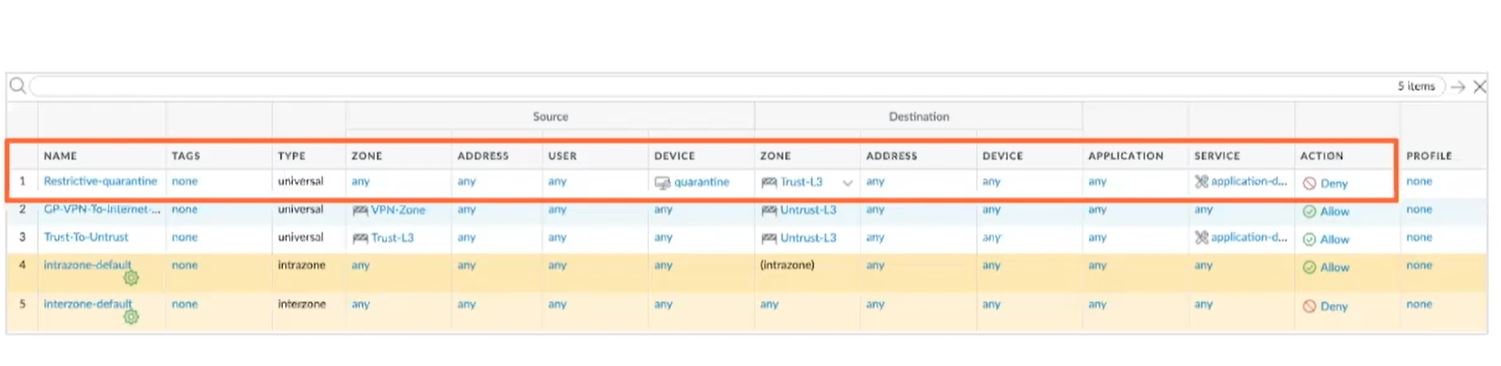

VPNゲートウェイレベルで遮断するか、特定の部分にのみ制約をかけるか?といったポリシーの調整が可能。

(図123)

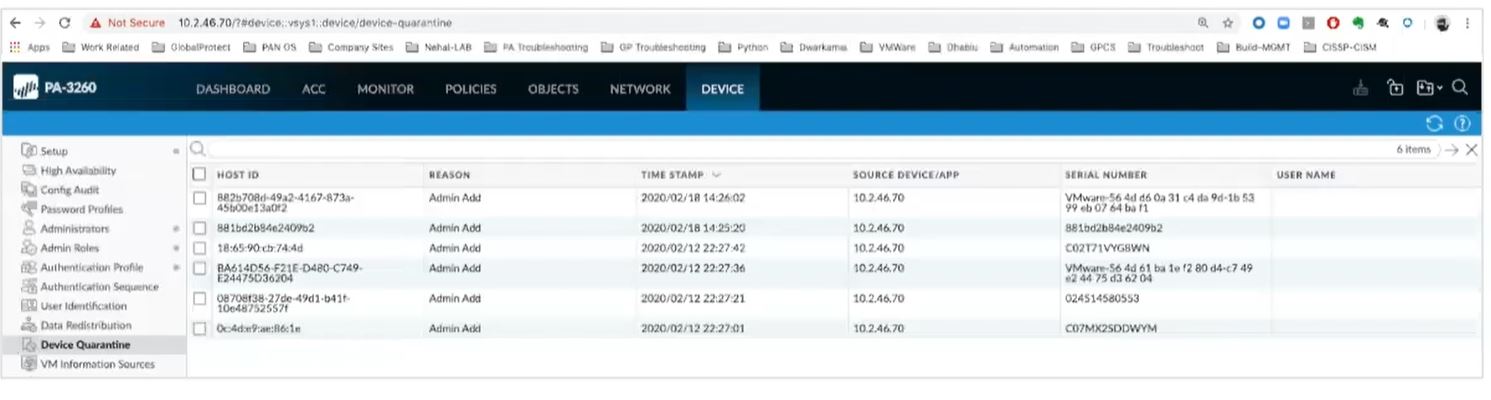

・ブロックリストでの解除処理

管理者はブロックリストで全てのブロック中のデバイスを閲覧し、それらを解除する処理ができます。

(図124)

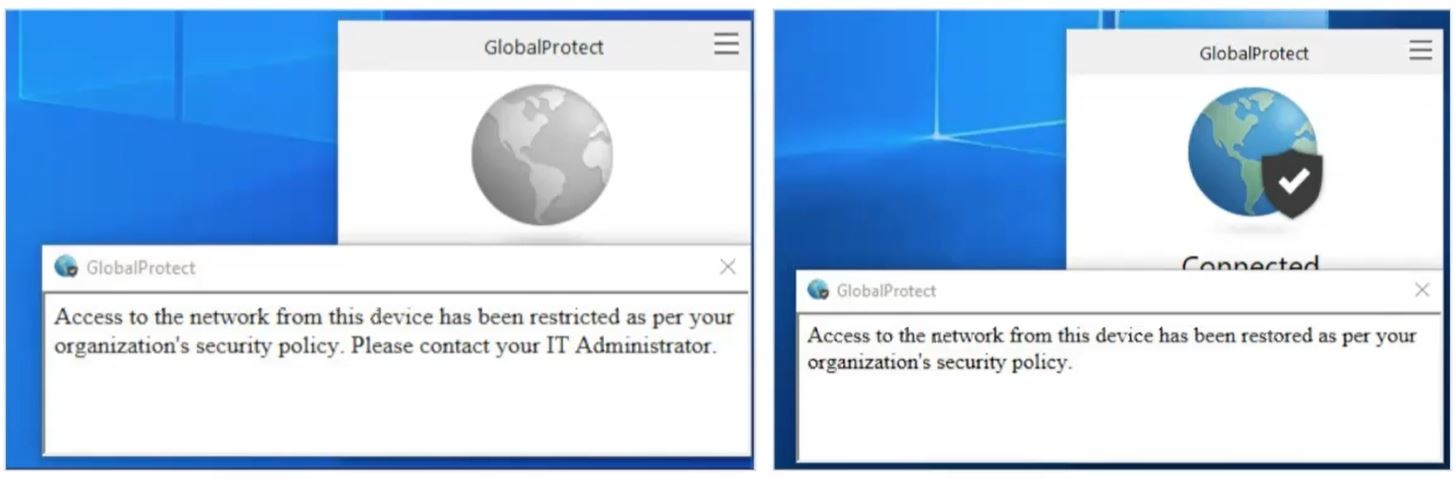

・検疫リストに追加された事は、利用者に通知する事も可能

(図125)

(1-3) GlobalProtectのポイント

●高セキュリティ

セキュリティの面でも「多要素認証」で個人を認証+パソコンの情報(シリアル番号+HostID)を組み合わせる事により高いセキュリティを保っています。多要素認証は組織のAzure ADの認証などを適用する事ができます。

●Prisma Access(旧Global Protect Cloud)

リモート拠点やモバイル機器にも対応できるよう、次世代ファイアウォールを用いたエンドポイント(PC、スマホなど)のセキュリティ対策を「クラウドサービス」として提供しており「機器の設置や保守作業が不要」という点で、従来のVPNソリューションとは大きく異なります。

(例)

旧VPNは社内イントラネットを経由して、インターネット接続していた(プロキシあり)

↓

GlobalProtectは社内イントラネットを経由せずに、直接外部インターネットにセキュアに接続できる(プロキシなし)