(1) Let’s Encryptの証明書をApacheに適用する手順(CentOS7を例にご紹介)

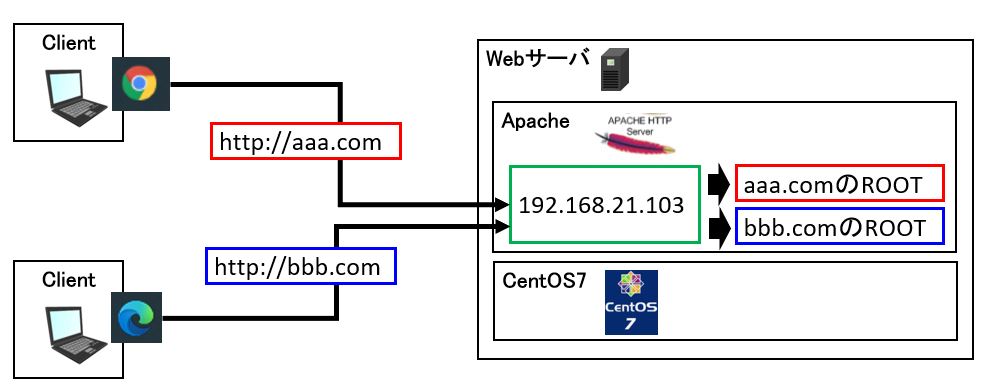

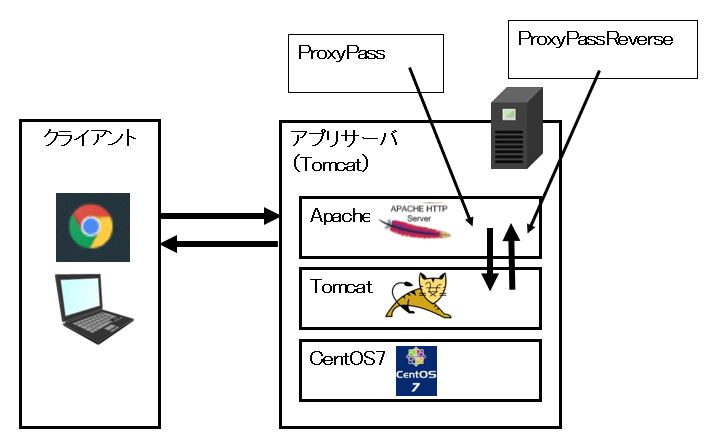

(1-0) 前提事項

(1-1) STEP1: Let’s Encryptクライアント(Certbot)のインストール

(1-2) STEP2:証明書の発行

(1-3) STEP3:証明書のステータスチェック

(1-4) STEP4:疎通確認

(1) Let’s Encryptの証明書をApacheに適用する手順(CentOS7を例にご紹介)

本記事ではLet’s Encryptから証明書を発行し、Apacheに適用する事でよりセキュアな通信を実現する手順をご紹介します。

この記事のSTEPを踏んでいくと、正式な証明書によるセキュアなhttps通信をする事ができます。

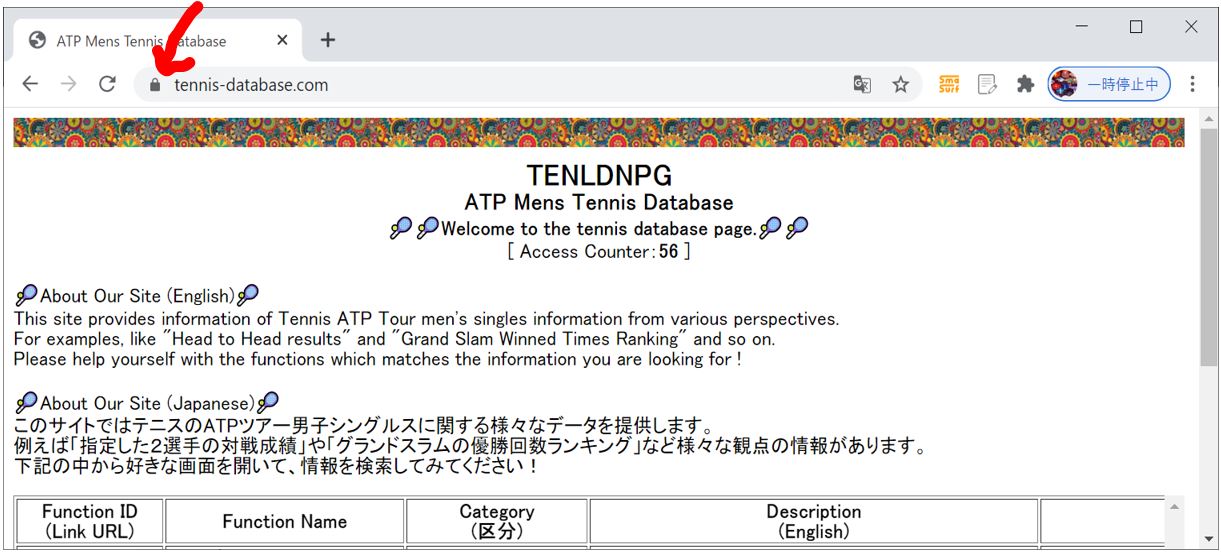

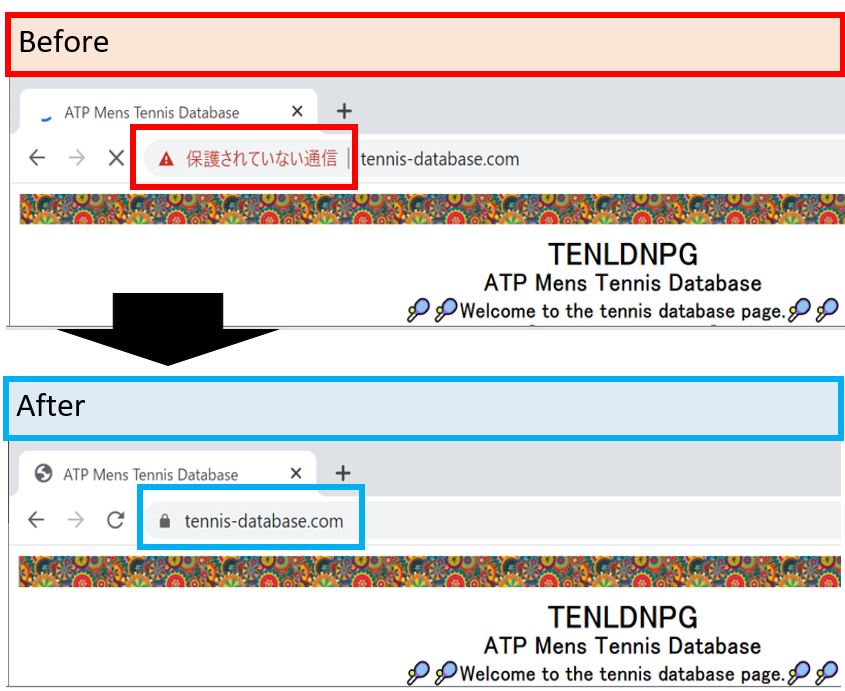

自身で発行できる「自己証明書」(通称:オレオレ証明書)によるhttps疎通だと、図のBeforeのように「保護されていない通信」という警告が表示されますが、本記事で紹介するLet’s Encryptの証明書を使うと、正規のhttps通信でWebサイトを届ける事ができます(南京錠のマークになる)

(図101)

(1-1) STEP1: Let’s Encryptクライアント(Certbot)のインストール

Let’s Encryptは非営利のCA(認証局)で、公開鍵証明書の発行を行ってくれる団体の一つです。CertbotはそのLet’s Encryptが発行する無料のTLS証明書を、コマンドで簡単に発行するためのOSSです。

(1-1-1) 事前準備

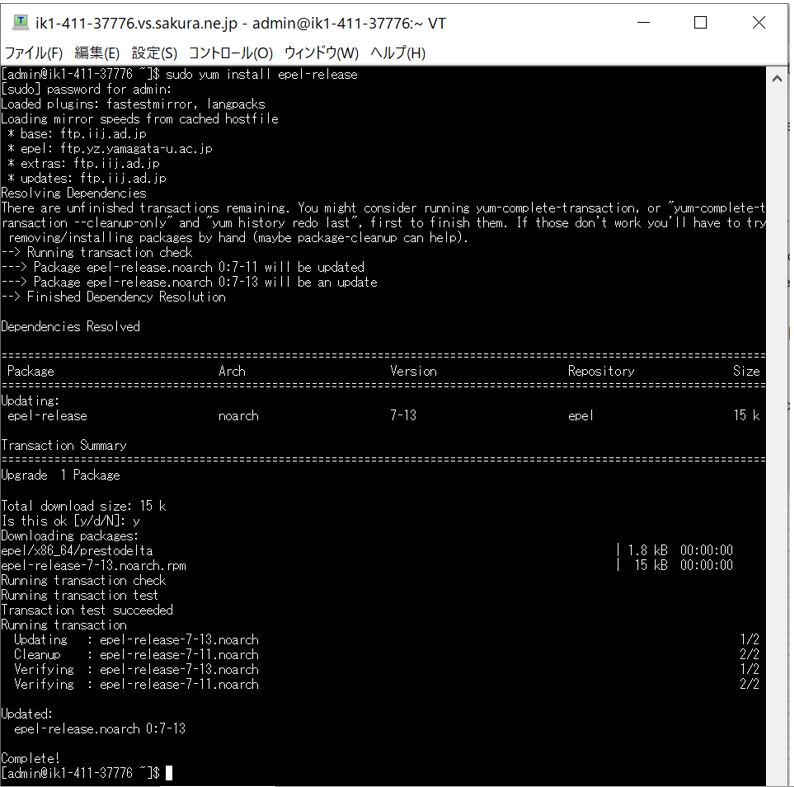

(1-1-2) EPELリポジトリの追加

certbotのパッケージは標準のパッケージマネージャー(rpm等)からは利用できないため、インストールするためにはEPELリポジトリを有効化する必要があります。

$ sudo yum install epel-release

(図111)

(1-1-3) certbotのインストール

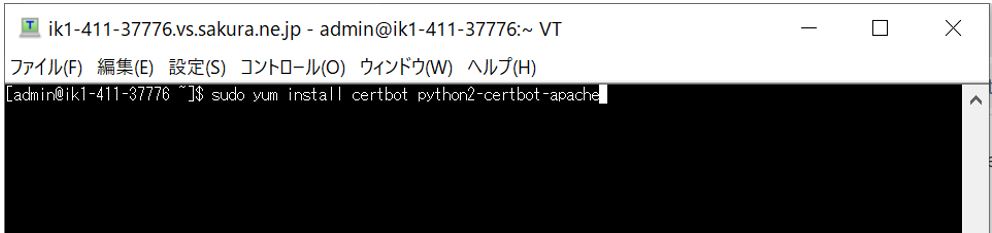

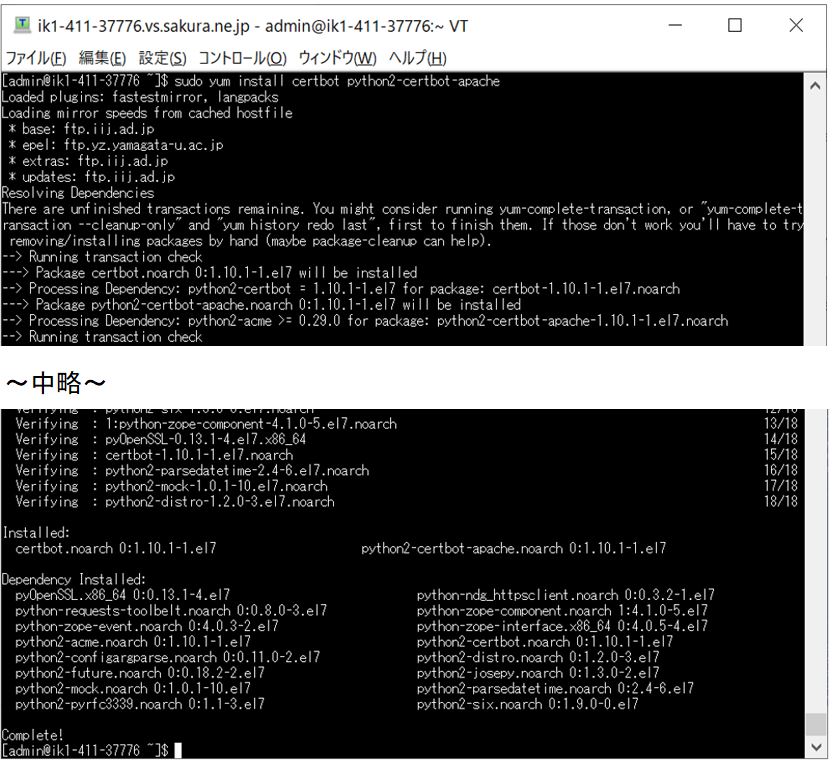

$ sudo yum install certbot python2-certbot-apache

(図112)①

↓

(図112)②

これらのモジュールの導入が完了すると、次はいよいよCertbotを使って証明書を発行していきます。

(1-2) STEP2:証明書の発行

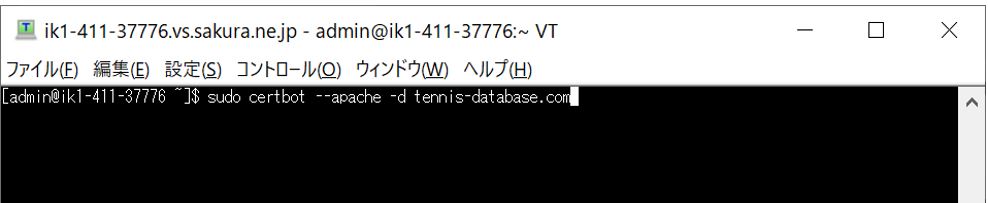

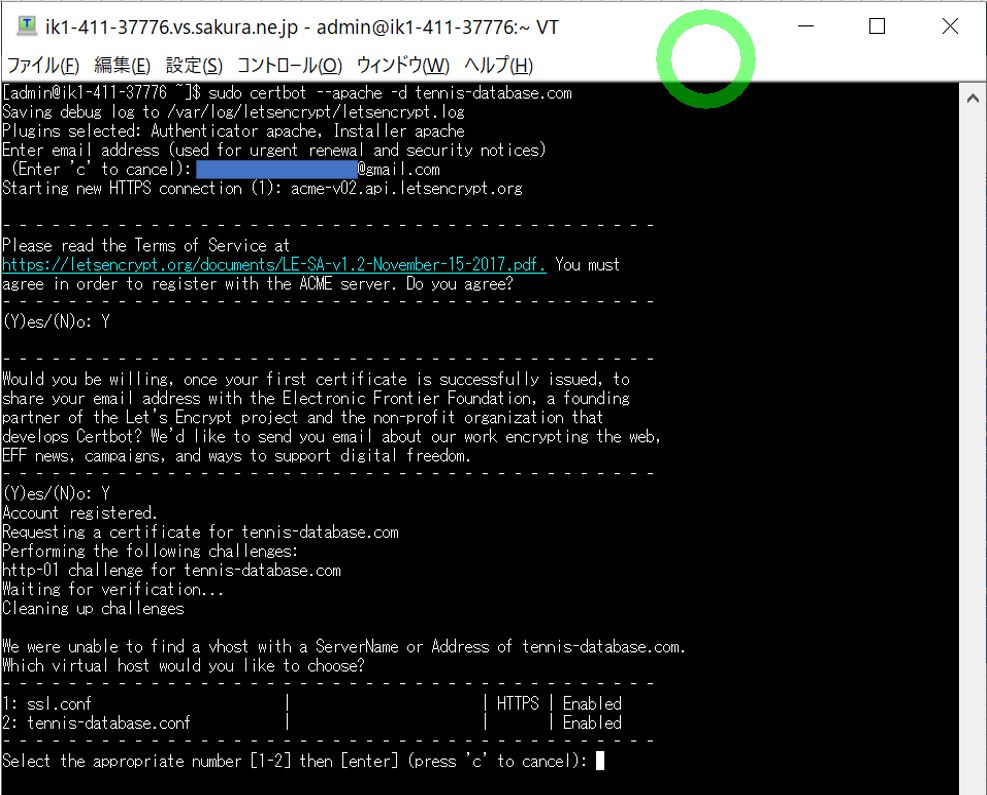

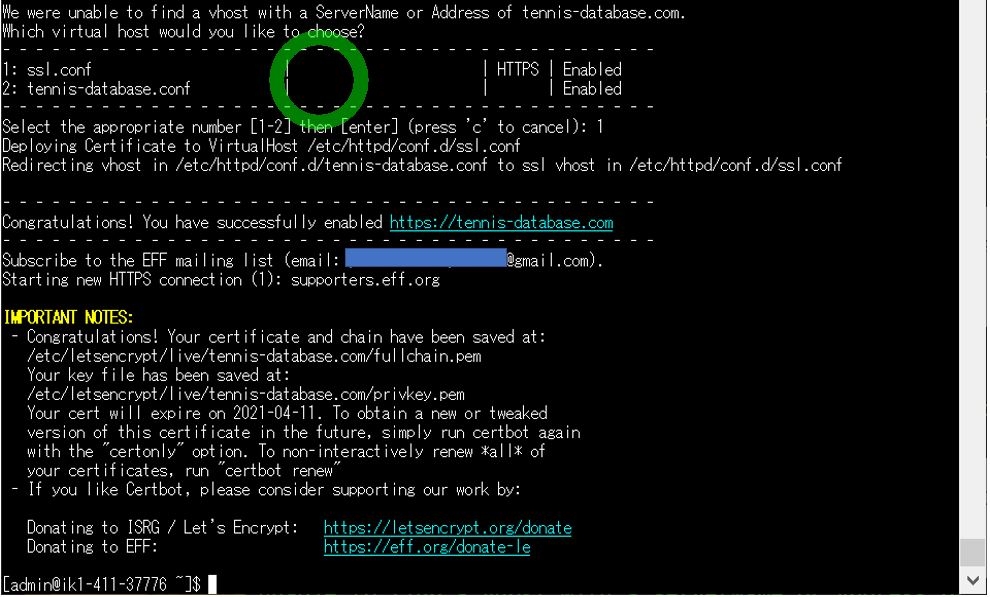

$ sudo certbot --apache -d [ご自身のドメイン]

(例)

$ sudo certbot --apache -d tennis-database.com

(図121)

など

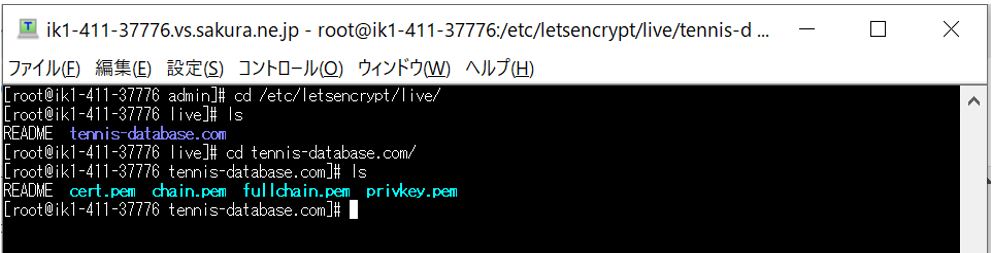

$ cd /etc/letsencrypt/live/

(参考②)

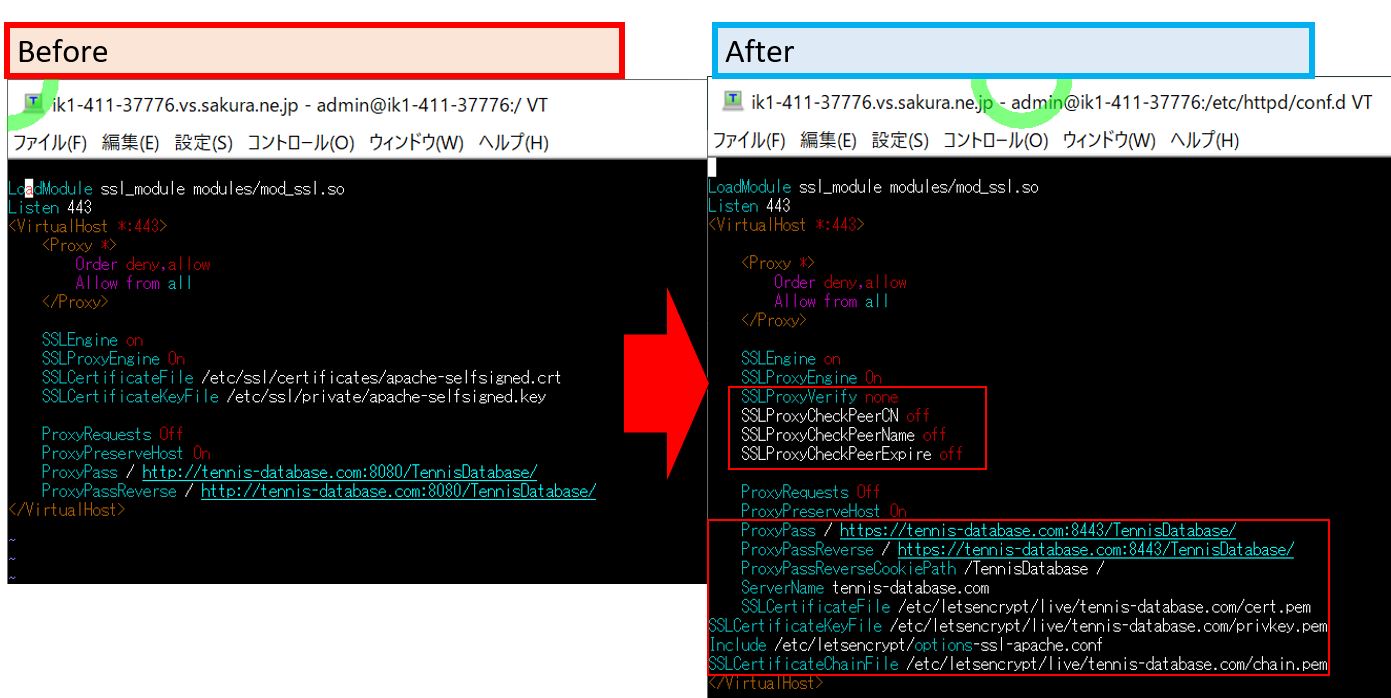

「/etc/httpd/conf.d」のconfファイル(ssl.conf)の中身を見てみると、前回の「自己証明書によるhttps設定」の時と比べて、Lets’s Encrypt証明書の使用するための、いつかの情報が追記・更新されている事が分かります。

(図142)

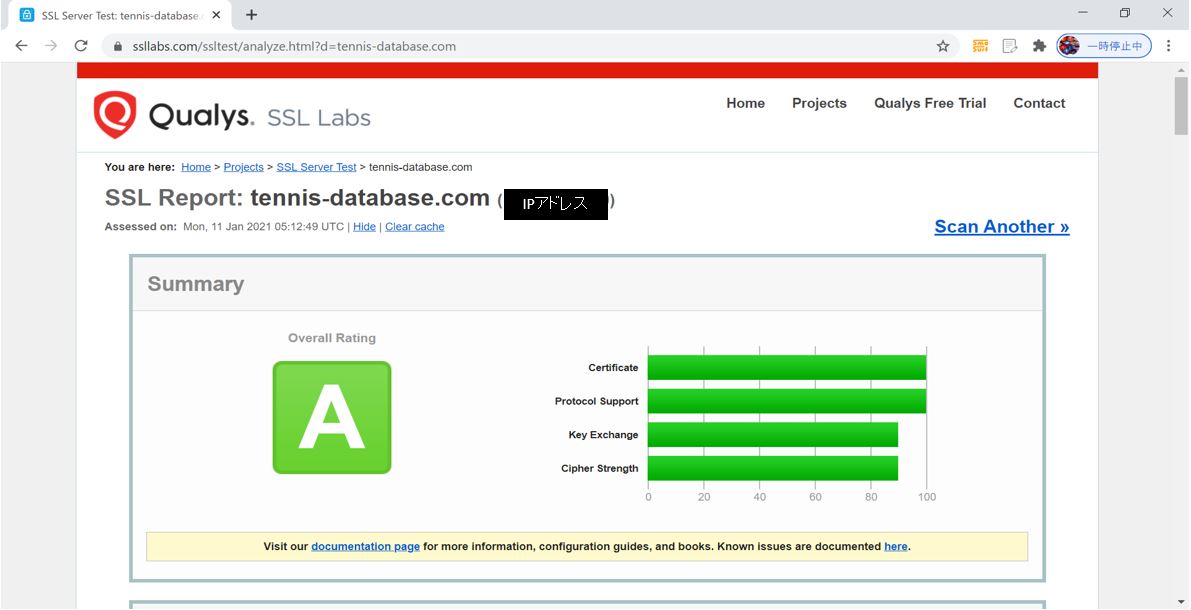

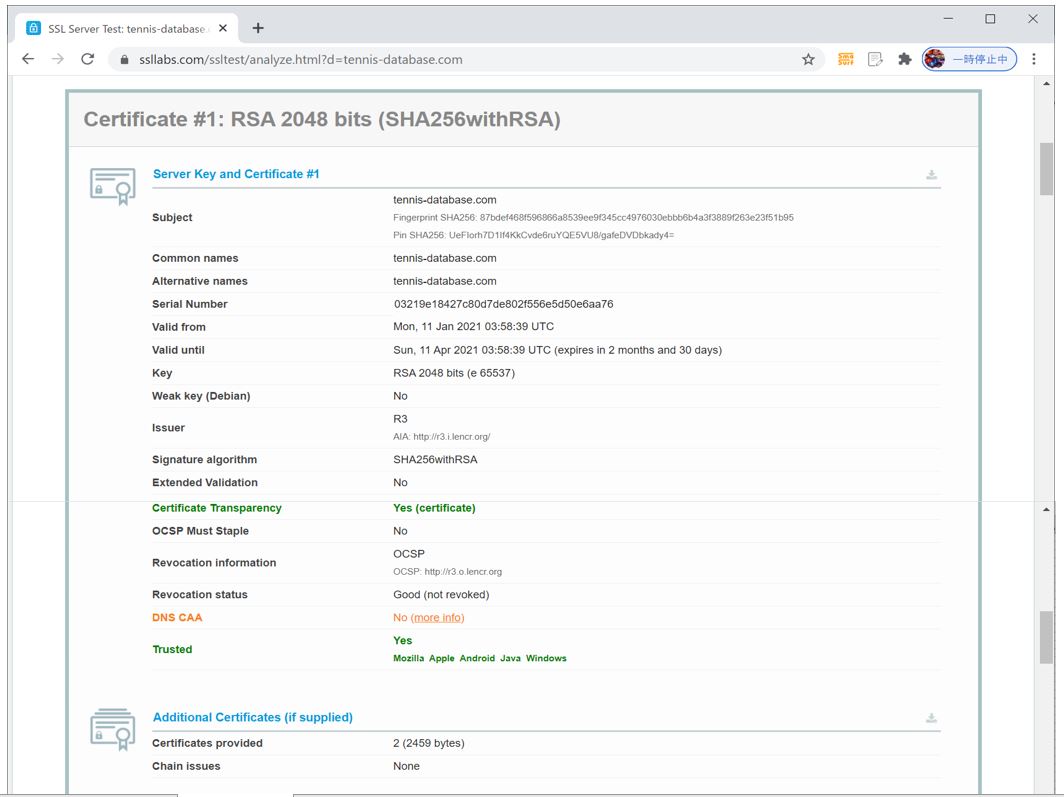

(1-3) STEP3:証明書のステータスチェック

https://www.ssllabs.com/ssltest/analyze.html?d=[ご自身のドメイン名]

(1-4) STEP4:疎通確認

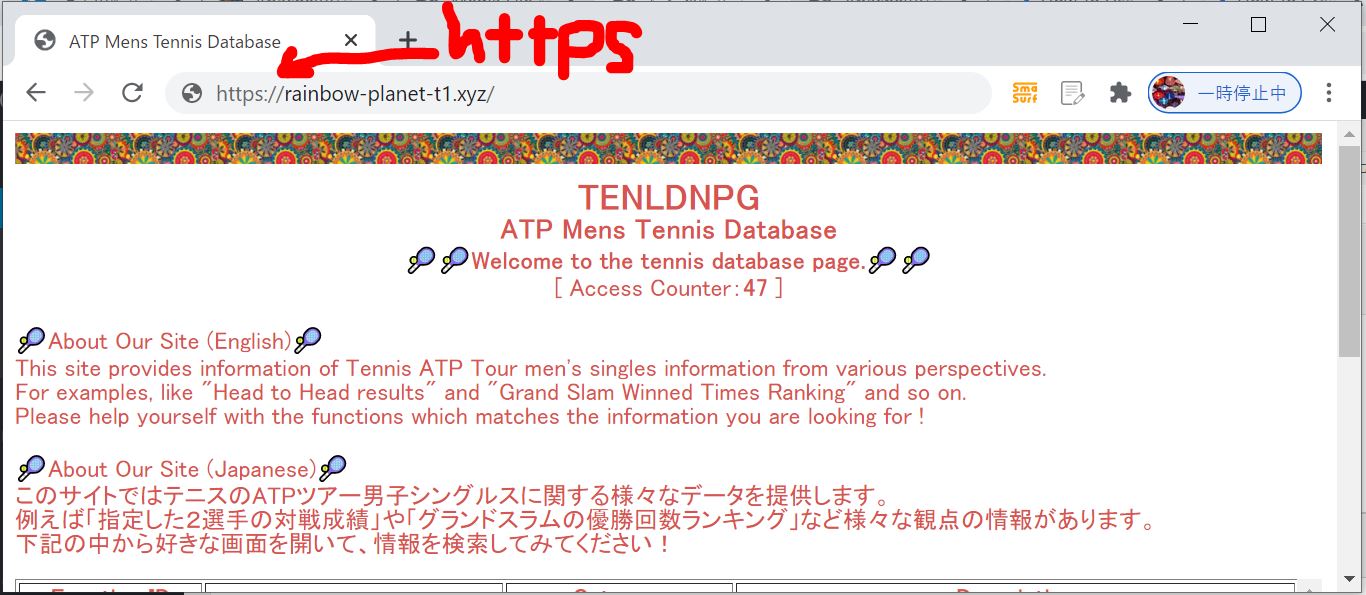

この段階で、発行した証明書を使ったhttps接続が可能になっているはずです。その際、冒頭で書いた通りブラウザのURLの左側にあるマークが南京錠の マークに変わっているはずです。

(図141)