<目次>

(1) 公開鍵基盤(PKI)の仕組みと証明書の役割について

記事の「目的」と「前提」

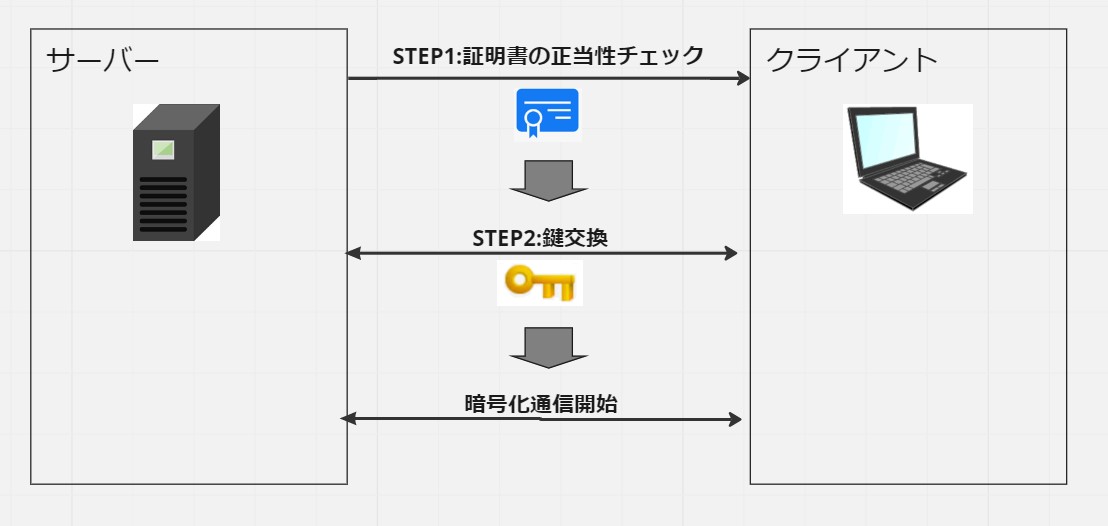

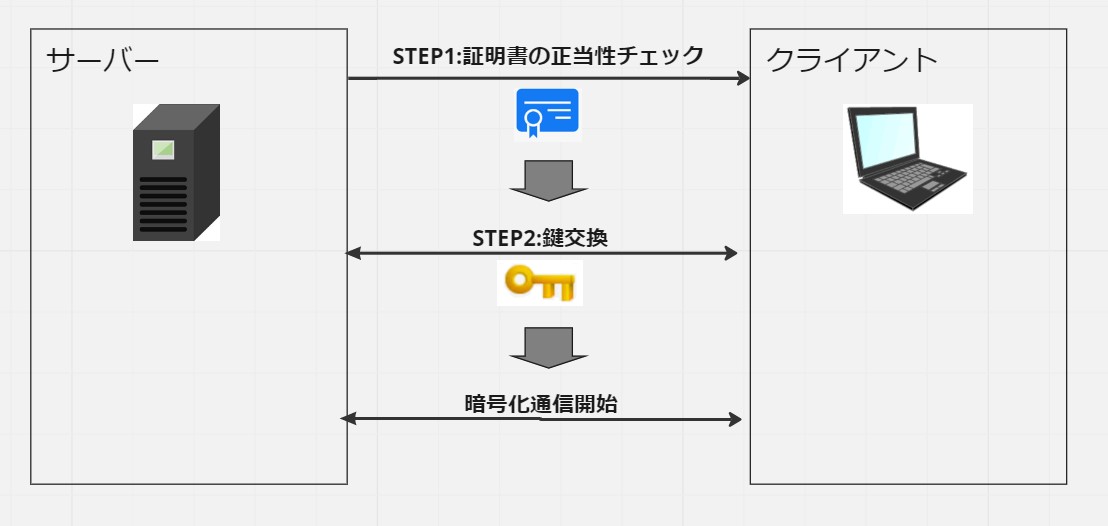

(1-0) STEP0:全体像

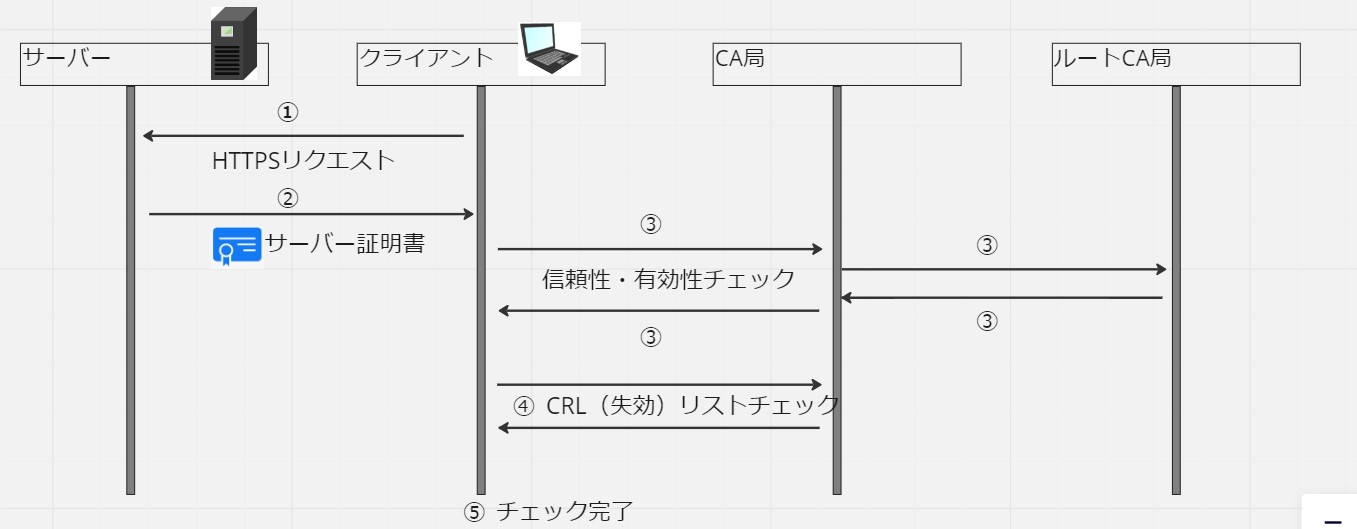

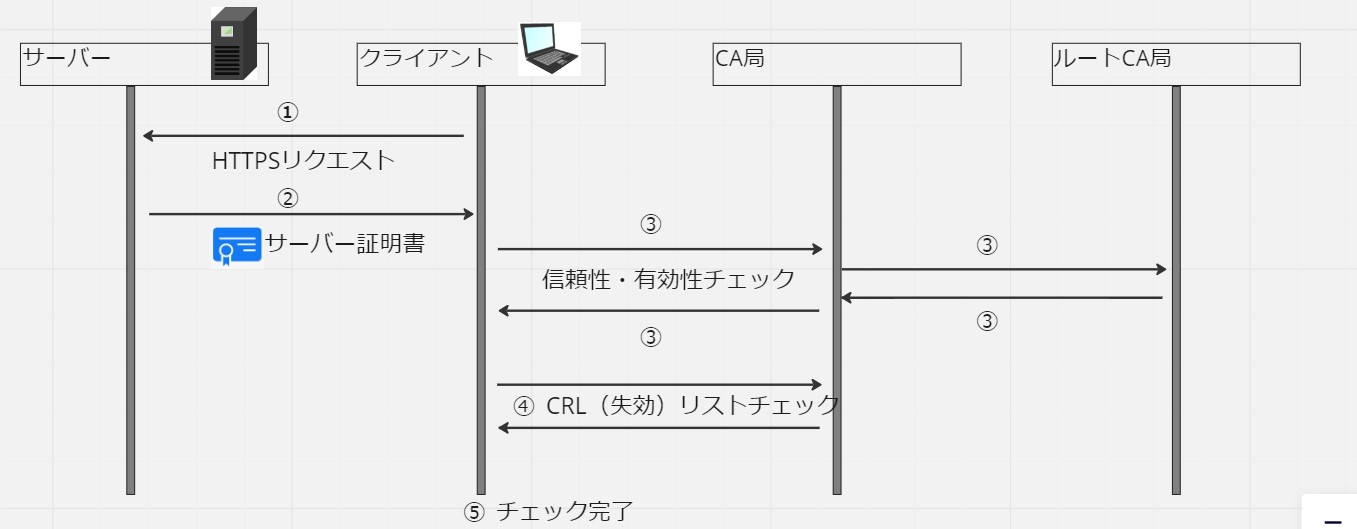

(1-1) STEP1:証明書の正当性チェック

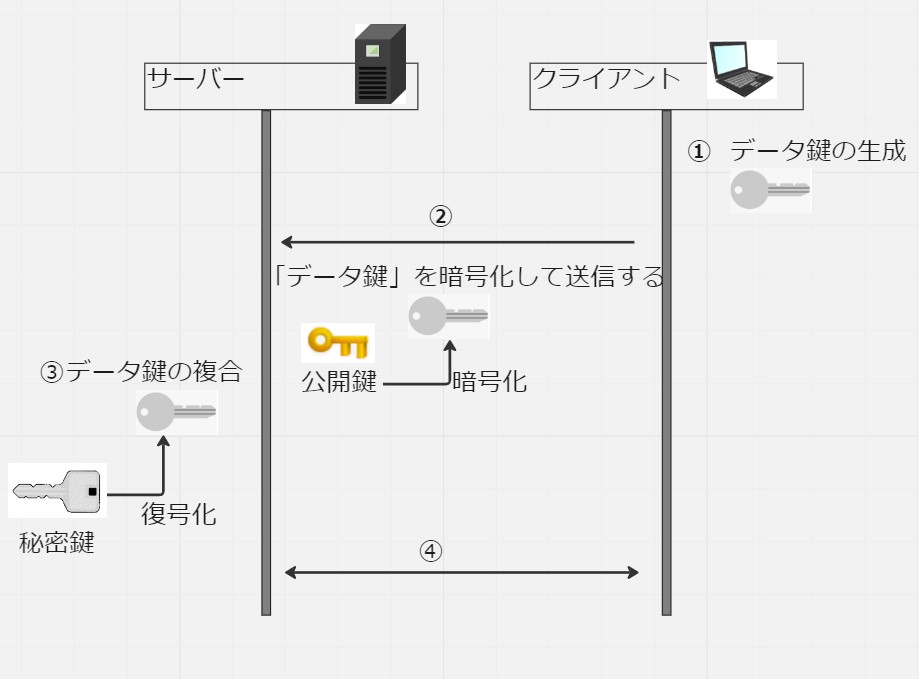

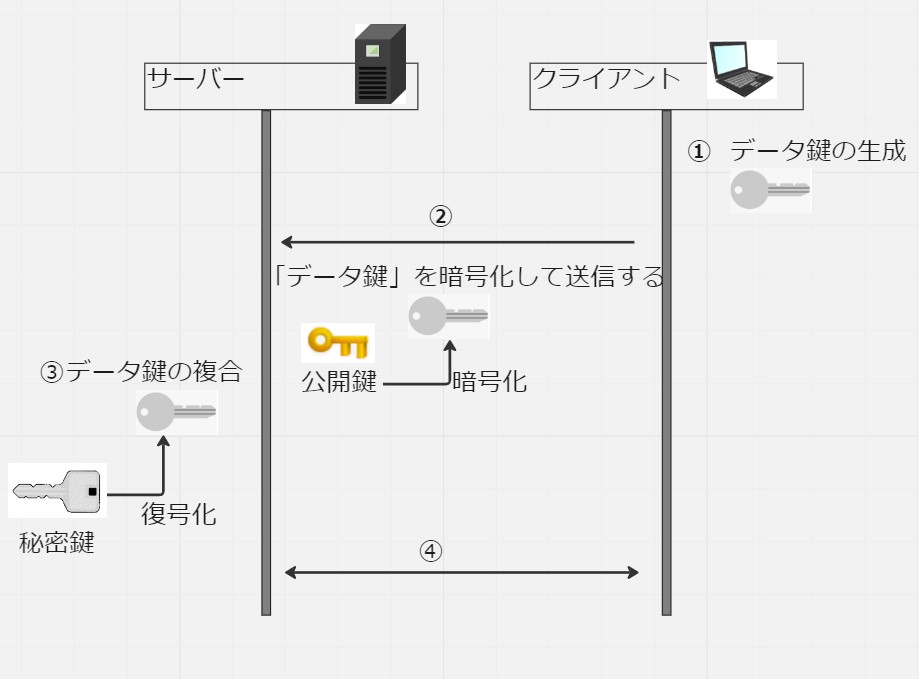

(1-2) STEP2:鍵交換

(1) 公開鍵基盤(PKI)の仕組みと証明書の役割について

記事の「目的」と「前提」

(1-0) STEP0:全体像

(1-1) STEP1:証明書の正当性チェック

(1-2) STEP2:鍵交換

IT技術を分かりやすく簡潔にまとめることによる学習の効率化、また日常の気付きを記録に残すことを目指します。

投稿日:2023年5月6日 更新日:

(1) 公開鍵基盤(PKI)の仕組みと証明書の役割について

記事の「目的」と「前提」

(1-0) STEP0:全体像

(1-1) STEP1:証明書の正当性チェック

(1-2) STEP2:鍵交換

執筆者:RainbowEngine

関連記事

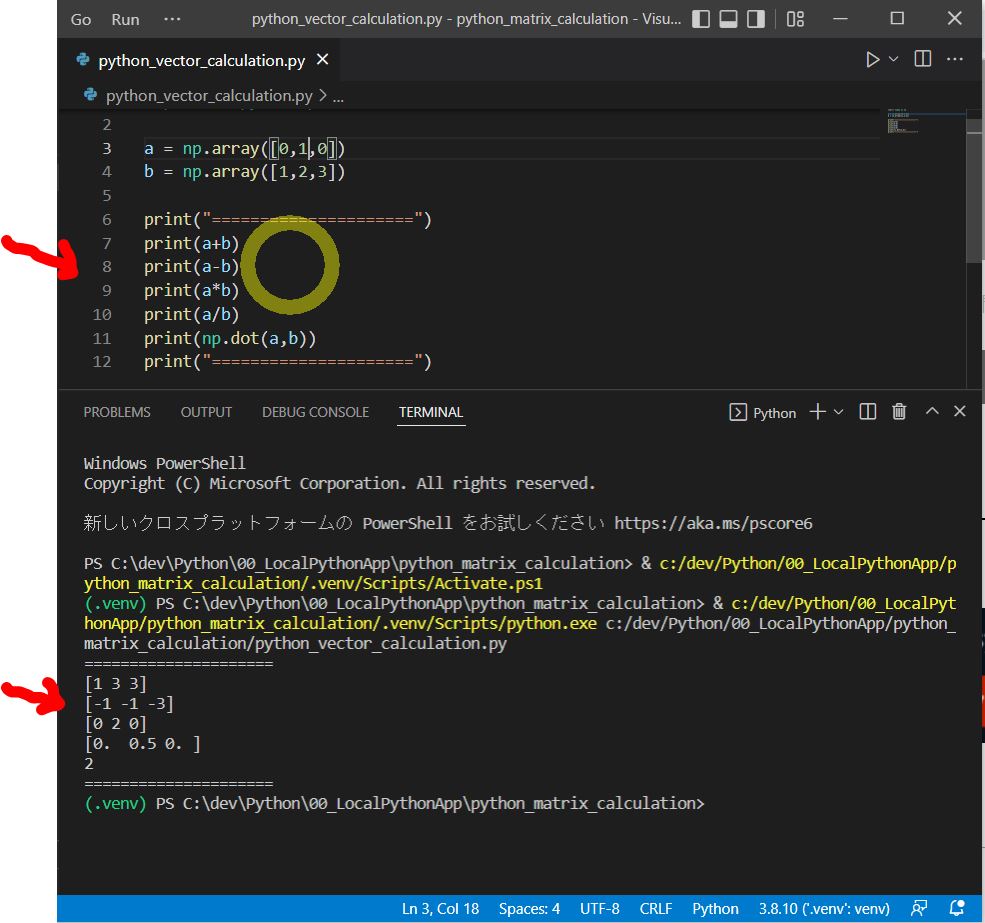

Pythonで行列の計算方法をご紹介(Numpyを使用した四則演算や内積計算)

<目次> (1) Pythonで行列の計算方法をご紹介(Numpyを使用した四則演算や内積計算) (1-1) 概要 (1-2) STEP1:Numpyのインストール (1-3) S …

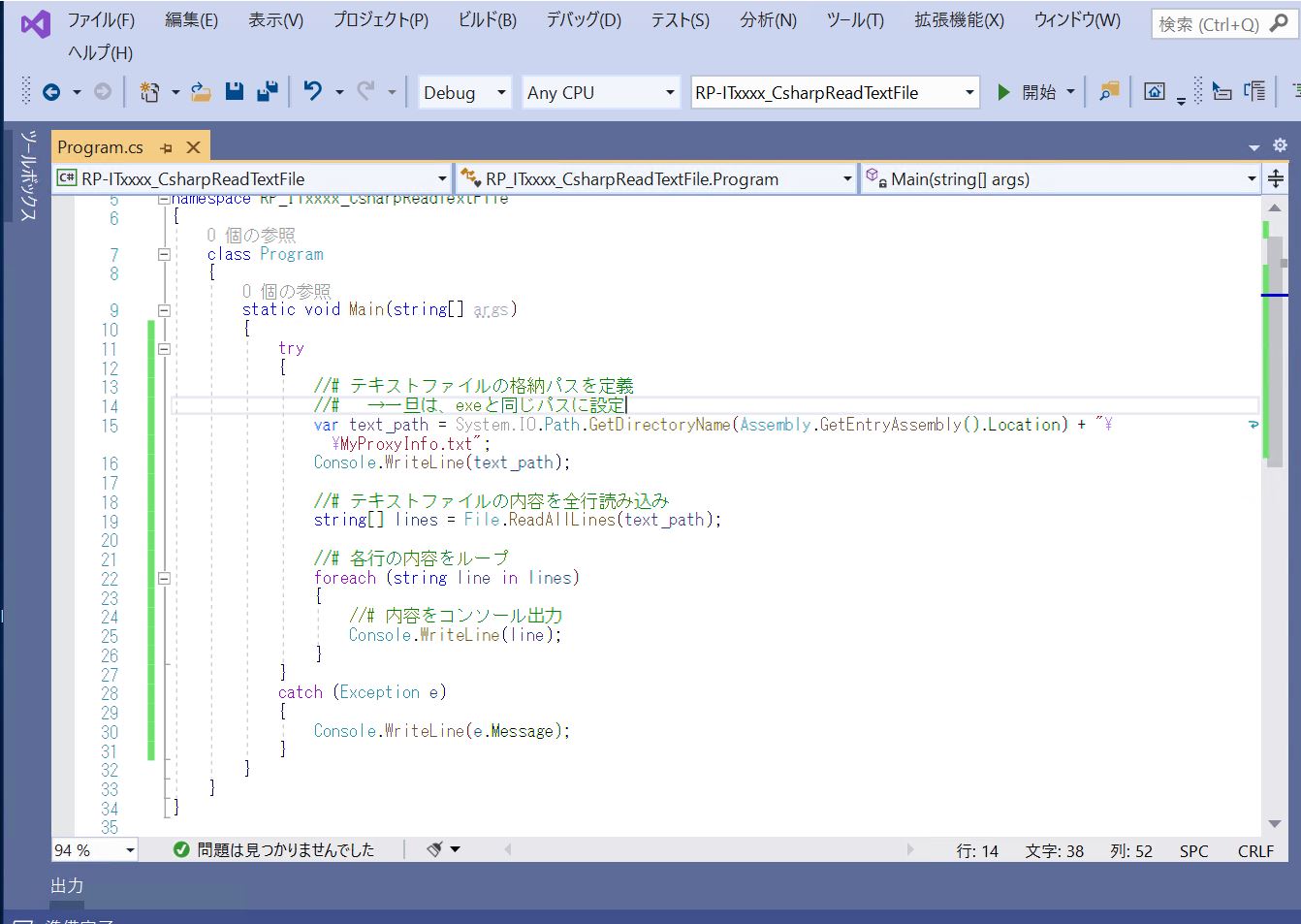

C#でテキストファイルを読み込む方法(サンプルプログラム付き)

<目次> (1) C#でテキストファイルを読み込む方法(サンプルプログラム付き) (1-1) 構文 (1-2) 事前準備 (1-3) サンプルプログラム (1-4) ご参考:使用 …

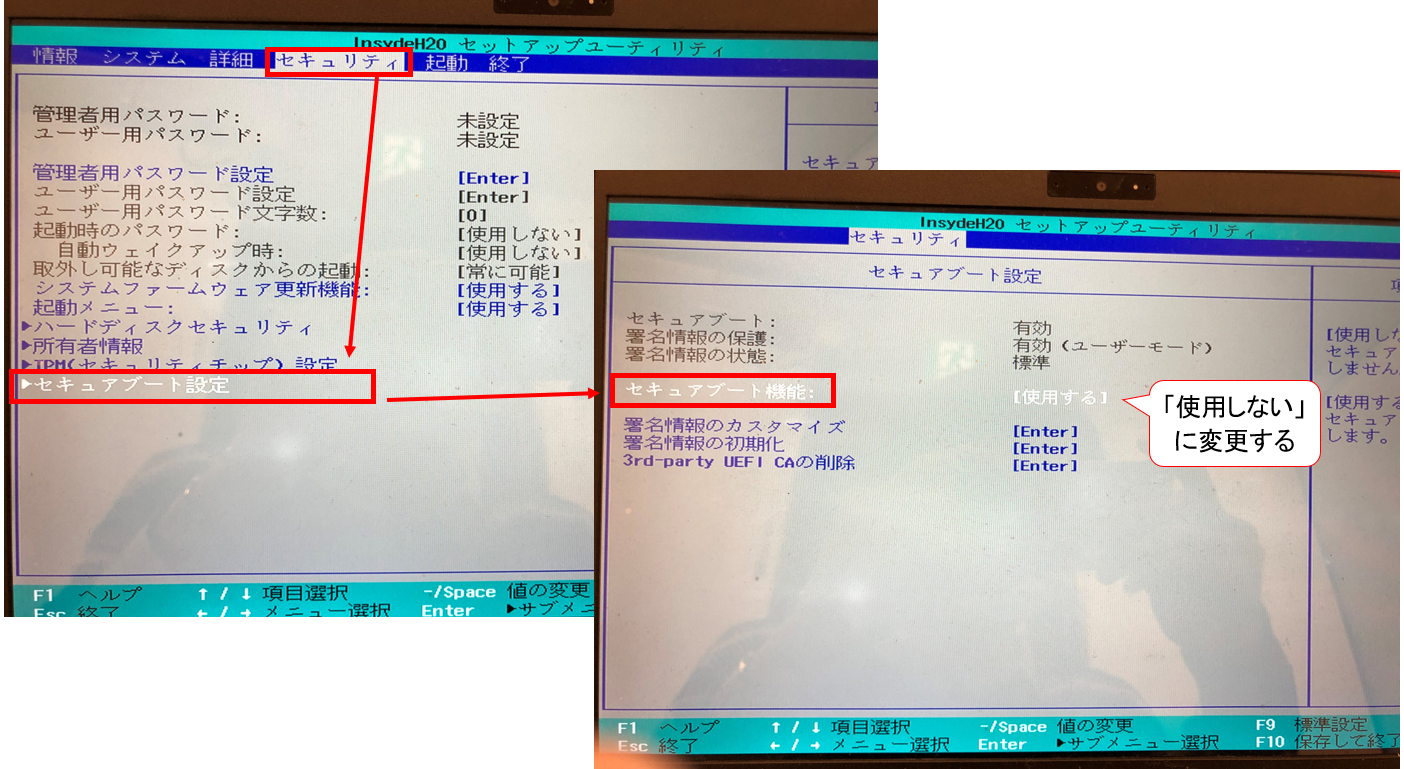

USBブートのやり方(Windows 10)と起動しない時の確認項目について

<目次> (1) USBブートのやり方(Windows 10)と起動しない時の確認項目について (1-1) USBブートとは? (1-2) USBブートのやり方(手順) (1-3) …